Según la Estrategia de Seguridad Marítima Nacional, «España es una nación marítima por su configuración geográfica, por su historia y por el lugar que entendemos debe ocupar la mar en nuestro porvenir. Buena parte de nuestra prosperidad y bienestar se encuentran más allá de la línea de costa». Es decir, los riesgos a la seguridad marítima, son también riesgos al desarrollo y bienestar económico del país, por lo que deben ser especialmente valorados. Pero las características singulares de la mar requieren un tratamiento específico de cualquier asunto que se analice en relación con ella; la seguridad, y la ciberseguridad en concreto, no son una excepción.

La Estrategia de Seguridad Marítima Nacional considera las ciberamenazas como uno de los riesgos para la seguridad marítima nacional. El uso de Tecnologías de la Información y Comunicaciones en el ámbito marítimo conlleva la posibilidad de sufrir ciberataques que pueden hacer vulnerables elementos sustanciales de la industria marítima.

Las TICs en el ámbito marítimo y naval

Una de las primeras áreas en las que se han desarrollado las Tecnologías de la Información y la Comunicación (TIC) en el ámbito marítimo son los servicios básicos de intercambio de información: monitorización de embarcaciones, declaración de mercancías peligrosas, disposición de deshechos y tráfico marítimo en general. Como ejemplos podemos citar SafeSeaNet y THETIS, servicios proporcionados por la Agencia Europea para la Seguridad Marítima con el objetivo de unificar conceptos, aplicar leyes, prevenir accidentes y proteger el medioambiente marino.

çMas en concreto, los sistemas logísticos-portuarios hoy en día se gestionan mediante portales o comunidades virtuales que permiten realizar trámites telemáticamente y sostener flujos de información referentes a una ingente cantidad de movimientos de mercancías, modos de transporte, almacenamiento, despacho, aduanas, seguros, etc.

En cuanto a la seguridad en la navegación, la e-navegation -navegación electrónica o enhanced navigation- consiste la utilización de ayudas electrónicas para crear un sistema integrado que mejore la seguridad marítima. Esto se traduce en un sistema completo: integración de sensores propios, interfaz de usuarios, gestión de tránsito por zonas protegidas, alertas, etc. En otras palabras, un sistema equivalente a los navegadores GPS y ordenadores de a bordo que integran los coches modernos, pero con muchas mas funcionalidades y adaptado a las características propias de la navegación: la cartografía electrónica. Estos sistemas también integran los procedimientos SOLAS (Safety of Life at Sea; Convenio Internacional para la Seguridad de la Vida Humana en el Mar).

El desarrollo de sistemas de comunicaciones marítimas -tanto con tecnología VHF, HF como satélite- mas robustos, uniformes e integrados, requiere también la aplicación de TICs. Las comunicaciones marítimas no solo incluyen las de voz, sino otros sistemas como el ya mencionado SOLAS, el sistema de identificación automática AIS, el Sistema Mundial de Socorro y Seguridad Marítima, y otros.

Las TICs en el ámbito específico de las marinas de guerra, además de las tecnologías aplicadas al ámbito marítimo en general, incluyen aquellas relacionados con los sensores y armas y con las redes de mando y control. En cuanto a sensores y armas, su desarrollo supone una cada vez mayor dependencia de las Tecnologías de la Información y Comunicaciones, mientras que las redes de mando y control son, quizás, la máxima expresión de las TICs. Las unidades navales modernas son capaces de procesar cantidades exorbitantes de información y compartirla con otros usuarios en tiempo real mediante el uso de la informática avanzada.

Ciberseguridad a bordo

Partiendo de la influencia de las TICs en el ámbito marítimo que ha quedado plamada en el epígrafe anterior, la Estrategia de Seguridad Marítima Nacional «considera que el uso de las TIC en el ámbito marítimo incrementa la vulnerabilidad de los elementos esenciales para el desenvolvimiento de las actividades propias de este medio, al aumentar las posibilidades de recibir ciberataques, lo que exige la protección de sistemas de vigilancia y control, infraestructuras marítimas críticas y los sistemas de navegación y comunicaciones». En esta línea, el BIMCO (Baltic and International Maritime Council) ha publicado una guía de ciberseguridad para barcos. La guía comienza con un apartado de comprensión de la amenaza cibernética y divide en tres las recomendaciones: evaluación de la amenaza, reducción de los riesgos y desarrollo de planes de contingencia.

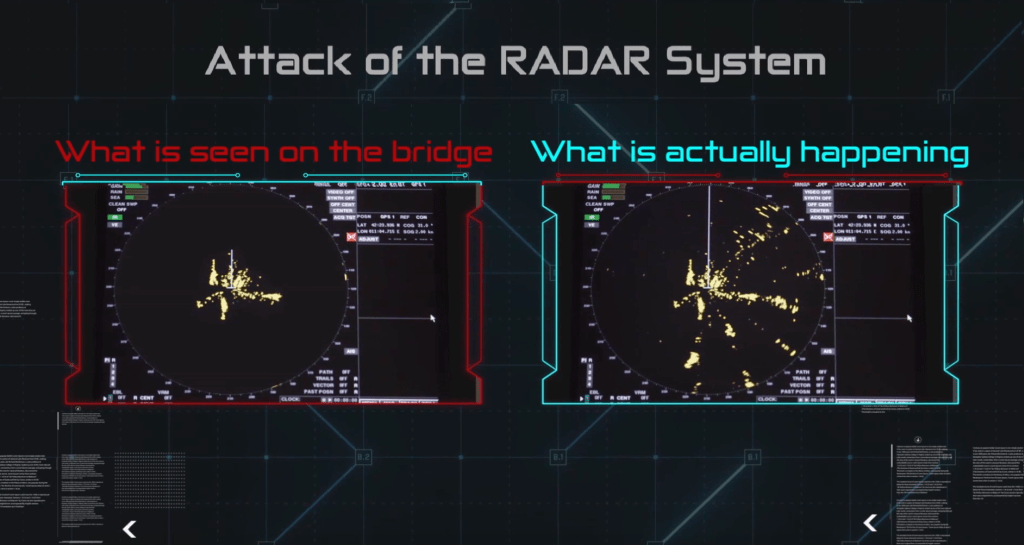

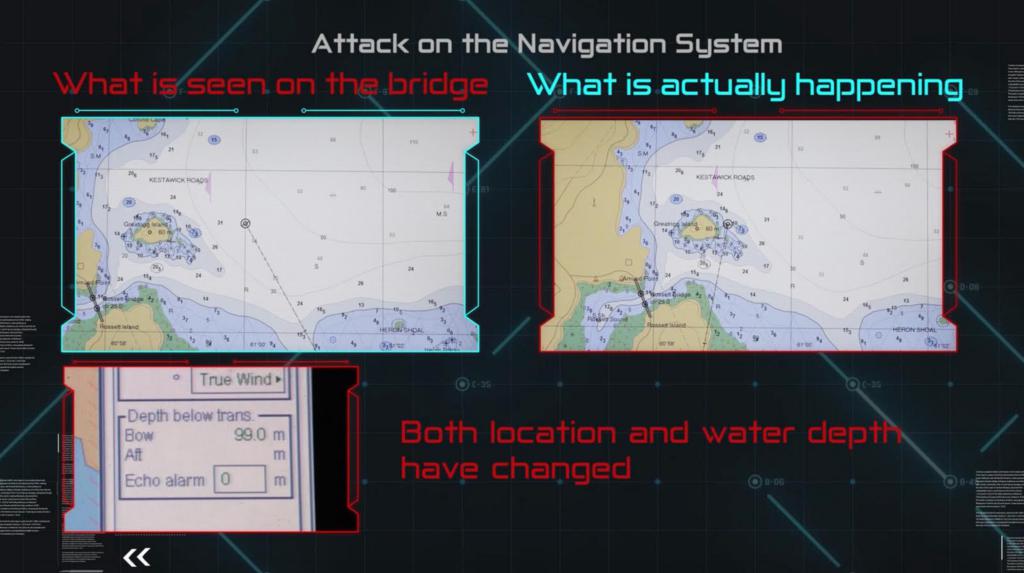

La evaluación de la amenaza comienza por determinar los sistemas potencialmente vulnerables: sistemas de control de mercancía, sistemas de navegación, propulsión y maquinaria auxiliar, sistemas de control de accesos, servicios al pasajero, sistemas administrativos y de entretenimiento y sistemas de comunicaciones. A continuación, se debe de valorar la vulnerabilidad de cada uno de los sistemas y la importancia de la información que contienen. Por último, la BIMCO recomienda una evaluación por terceras personas (empresas especializadas).

En cuanto a la reducción del riesgo, considerada el principal arma defensiva contra la amenaza cibernética, comienza por controles técnicos. Los Critical Security Controls (CSC) del Center for Internet Security considerados de mayor relevancia para los barcos son los siguientes: control de accesos a las redes; configuración de firewalls, routers y switches para redes que deban estar controladas; limitación de los perfiles de administrador al mínimo imprescindible; protección de correos electrónicos y plataformas web; protección del servicio de satélite/comunicaciones; defensas contra malware (anti-virus); capacidad de recuperación de datos perdidos/dañados (copias de seguridad); control de acceso a redes inalámbricas; actualizaciones periódicas de software para evitar que las debilidades del sistema puedan ser explotadas; seguridad física del hardware; y sistemas de detección/prevención de intrusos. El siguiente paso es el control de procedimientos, es decir, el uso que se le da a los sistemas. En palabras del Jefe de Operaciones del Mando Conjunto de Ciberdefensa, el «lugar mas peligroso del ciberespacio» se encuentra entre la silla y el teclado: el usuario. Esto supone, principalmente, concienciación, pero también adiestramiento, mantenimientos, actualizaciones, uso de privilegios de administrador, destrucción de datos, apoyo desde tierra y planes de contingencia. Por último, la defensa en profundidad –múltiples capas de medidas técnicas combinadas con políticas robustas y procedimientos de seguridad- es la mejor aproximación a una ciberseguridad eficaz. En definitiva, la reducción del riesgo apenas difiere de la que se puede hacer en cualquier red en tierra.

Los planes de contingencia permiten responder eficazmente a un incidente cibernético. Un plan de respuesta debe identificar el incidente de seguridad, definir los objetivos de respuesta, investigar la situación, tomar las acciones adecuadas y recuperar sistemas, datos y conectividad. Un plan de recuperación se basa en las copias de seguridad que mencionábamos en el párrafo anterior y debe contemplar la posibilidad de requerir asistencia desde tierra. De ser este el caso, debe estar previsto cómo y quién realiza esa asistencia. Se deben contemplar métodos alternativos, ya que la red o sistema por la que se pretende realizar la asistencia puede ser la que haya sufrido el incidente. La investigación de los ciber-incidentes proporciona un mejor entendimiento de las amenazas, permite obtener lecciones aprendidas y generar actualizaciones técnicas (hardware o software) y de procedimientos para evitar su repetición. Generalmente es una labor compleja que requerirá asistencia exterior.

Ciberseguridad naval militar

«La incorporación de elementos COTS al mundo militar es algo cada vez más habitual en todos los ámbitos, pero es en los campos de la electrónica y la informática donde su proliferación alcanza unas proporciones más altas. La rapidísima evolución y los costes que llevaría aparejado su minucioso estudio obligan a adquirir productos comerciales sin las debidas garantías de seguridad. Esto no solo afecta al software, sino también -y esto es menos sabido- al hardware, y muy en particular a aquel que incluye componentes fabricados en determinados países».

Sin embargo, esto también tiene un aspecto positivo, que no es otro que las mismas medidas de seguridad cibernética comerciales se pueden aplicar en el ámbito militar. Es innegable que la mayoría de la información que se maneja en redes militares es mucho mas sensible, pues afecta directamente a la seguridad nacional. Pero esto no quiere decir que la aproximación a la ciberseguridad deba de ser distinta.

(Continúa…) Estimado lector, este artículo es exclusivo para usuarios de pago. Si desea acceder al texto completo, puede suscribirse a Revista Ejércitos aprovechando nuestra oferta para nuevos suscriptores a través del siguiente enlace.

IMPORTANTE: Las opiniones recogidas en los artículos pertenecen única y exclusivamente al autor y no son en modo alguna representativas de la posición de Ejércitos – Revista digital sobre Defensa, Armamento y Fuerzas Armadas, un medio que está abierto a todo tipo de sensibilidades y criterios, que nace para fomentar el debate sobre Defensa y que siempre está dispuesto a dar cabida a nuevos puntos de vista siempre que estén bien argumentados y cumplan con nuestros requisitos editoriales.

Be the first to comment