El IT-Army of Ukraine es una figura creada ad hoc por el gobierno ucraniano con el objetivo de luchar en el espectro cibernético contra Rusia. Un actor aparentemente carente de autonomía con respecto a las decisiones gubernamentales ucranianas pero que actúa con un notable grado de libertad operativa, a modo de guerrilla cibernética. Una organización que ha enrolado en los últimos meses decenas de ciberoperadores voluntarios y que ha permitido atacar los sitios web, infraestructuras y redes de empresas y organismos gubernamentales rusos anotándose importantes éxitos.

La guerra de Ucrania ha supuesto importantes modificaciones en el estudio del contexto cibernético de los conflictos. Desde los cambios observados en el papel que debían tener las operaciones cibernéticas en situaciones de guerra abierta hasta el estudio de la importancia de la guerra informativa, el conflicto ha ido alterando paulatinamente los pensamientos sobre las ventajas y handicaps que la utilización de la tecnología comporta en los planeamientos militares de los conflictos armados.

Precisamente, una de las aristas principales del componente cibernético en los conflictos son sus actores participantes: las unidades especializadas policiales y militares de los estados y los grupos proxies de éstos últimos (donde englobaríamos grupos ciberhacktivistas, empresas privadas y amenazas avanzadas) han sido hasta el momento las figuras más destacadas de la interacción en el ciberdominio.

Dentro de estos grupos proxies encontraríamos un nuevo actor (un proxy dependiente) que ha nacido en la guerra ruso-ucraniana: el IT-Army of Ukraine. Una figura creada ad hoc por el gobierno ucraniano con el objetivo de luchar en el espectro cibernético contra Rusia, un actor carente aparentemente de autonomía con respecto a las decisiones gubernamentales ucranianas que ha sido definido como “una construcción híbrida que no es ni civil ni militar, ni pública ni privada, ni local ni internacional, ni legal ni ilegal” (Soesantom, 2022).

Días después de la invasión rusa de Ucrania en febrero de 2022, el ministro de transformación digital ucraniano anunciaba en Twitter la creación de un grupo de cibervoluntarios para combatir a Rusia en el frente cibernético:

Desde entonces, el IT-Army of Ukraine ha acumulado decenas de ciberoperadores voluntarios que han atacado los sitios web, infraestructuras y redes de empresas y organismos gubernamentales rusos. Demostrando así que, la práctica de reclutar civiles para luchar en operaciones cibernéticas militares es una forma más de contribuir al campo de batalla en defensa de unos intereses nacionales alineados con la guerra.

La iniciativa supuso un movimiento inédito en la ciberseguridad mundial, principalmente por dos motivos. En primer lugar, porque por primera vez, se proponía la creación de un cuerpo gubernamental ad hoc dedicado al desarrollo de operaciones en el ciberdominio que pedía la integración de la población civil ucraniana –y extranjera– para participar en acciones ofensivas en un contexto de guerra abierta.

Y, en segundo lugar, porque su mera existencia supone un dilema cargado de riesgos para un Estado que deja en manos civiles la implementación de capacidades ofensivas (delegando así el ejercicio de la fuerza). También, para los propios integrantes del grupo, quienes se colocan a sí mismos como actores beligerantes en un conflicto de alta intensidad (Casey, 2023).

En el presente artículo trataremos de averiguar qué es exactamente el IT-Army of Ukraine, quiénes lo componen, cómo ha actuado este grupo en el conflicto ruso-ucraniano y cuales son los riesgos que presenta su creación y utilización.

Antecedentes y creación del IT-Army of Ukraine

Años antes de la invasión terrestre, la idea de crear un ejército de cibervoluntarios capaces de combatir las acciones del Kremlin en el ciberdominio fue adquiriendo cada vez más fuerza entre los dirigentes ucranianos. Era lógico, dado el papel que las operaciones cibernéticas habían jugado durante la conquista de Crimea y en vista a los diversos experimentos similares realizados por otros estados de Europa del Este.

De entre estos, quizá el precedente más llamativo para Ucrania era el de la Unidad Cibernética de la Liga de Defensa Estonia. Siguiendo este ejemplo, el gobierno de Kiev contactó con los dirigentes de las principales empresas de ciberseguridad ucranianas en busca de la colaboración de la comunidad IT frente a los ciberataques rusos que en los albores de la guerra el país comenzaba a sufrir (Schectman & Bing, 2022).

Un hombre, Yegor Aushev, un renombrado informático y empresario ucraniano cofundador de tres empresas (Cyber Unit Tech, Cyber School y Hacken.io), y conocido por su implicación en políticas gubernamentales de esta índole ofreció al ministro Federov la idea de crear un ejército de cibervoluntarios entre el 24 y el 26 de febrero de 2022[1]. Según cuenta el propio Aushev, el Ministerio de Defensa ucraniano contactó con él tras el inicio de la invasión para dar luz verde a su proyecto de movilización.

Inicialmente, Aushev trató de organizar el IT-Army en dos grupos diferenciados, uno orientado a la defensa y otro hacia una actividad ofensiva. En cualquier caso, ambos integrados por reconocidos expertos en el dominio de avanzadas capacidades técnicas.

Para ello, organizó un proceso de selección orientado a obtener un total de 1.000 voluntarios en base a la evaluación de su nivel, el área de habilidades y la experiencia que éstos acreditaban poseer, a través de distintos foros –incluso se llegó a crear un formulario de Google para realizar estas tareas (Cluley, 2022).

La idea inicial, según reconoció el propio Aushev a Reuters el 24 de febrero de 2022, era que el grupo defensivo se encargaría de administrar la salvaguarda de las infraestructuras críticas ucranianas (plantas de energía eléctrica, sistemas de agua potable y suministradores de Internet entre otros), mientras que, el grupo ofensivo ayudaría al despliegue militar realizando operaciones de espionaje y exfiltración de datos contra las fuerzas invasoras (Schectman & Bing, 2022).

Sin embargo, presumiblemente el proyecto mutó desbordándose a sí mismo cuando el ministro Fedorov compartió el enlace del IT-Army en un canal público de Telegram, maximizando con ello la cantidad de voluntarios disponibles pero reduciendo a su vez la calidad de los recursos humanos que voluntariamente deseaban participar en el proyecto.

A raíz del anuncio en Twitter y en Telegram, la estructura que teóricamente debía tener el grupo (defensiva-ofensiva) fue absorbida por otras dos partes claramente diferenciadas. De un lado, se creó un núcleo compuesto de un número reducido de personas –probablemente integrado no solamente por técnicos sino también por personal de inteligencia y de defensa– orientado a realizar operaciones cibernéticas complejas contra objetivos rusos específicos y de carácter militar.

Este núcleo sería apoyado además por el ecosistema de empresas ucranianas dedicadas a las tecnologías de la información; un entorno capaz de generar nuevas herramientas, conocimientos y de identificar nuevos objetivos vulnerables (o, dicho de otro modo, aptos para sustentar los esfuerzos ofensivos de Ucrania en el ciberespacio).

De otro lado, un cuerpo más amplio capaz de acoger a cualquier individuo (ucraniano o extranjero[2]) que contase con unos conocimientos informáticos mínimos para realizar ataques DDoS y de ejecutar acciones propias de script kiddies.

De hecho, tanto en la propia web del IT-Army como en su perfil de Twitter podemos observar distintos tutoriales de instalación y adiestramiento en el uso de herramientas orientadas a la realización de este tipo de ciberataques.

Esta distribución se antoja predispuesta a una relación jerárquica, donde el núcleo duro distribuye las tareas a realizar, reservándose a sí mismos las más complejas, y difundiendo entre los canales de Telegram del IT-Army el resto. O, al menos, así parecen apuntar las declaraciones que realizó Mstislav Banik, jefe de desarrollo de servicios electrónicos del Ministerio de Transformación Digital, al medio Media Sapiens en marzo de 2022: todas las tareas son realizadas por los responsables del canal, quienes las distribuyen en los canales para voluntarios.” (Ryaboshtan, 2023).

Según el testimonio de Hactic, un hacker holandés vinculado al IT-Army, el núcleo interno del grupo habría tomado el control del proyecto a raíz de la integración de agentes del servicio de inteligencia ucraniano y del Ministerio de Defensa. En este sentido, el testimonio del holandés sugiere que la estructura actual del IT-Army estaría conformada por una veintena de “generales” (personal militar y de inteligencia), quienes organizarían las operaciones del grupo delegando en la figura de los “coroneles” (hackers con conocimientos de alto nivel específicamente seleccionados) (Modderkolk, 2023).

Precisamente, esta estructura característica hace que sea prácticamente imposible cifrar la cantidad de integrantes reales que posee el IT-Army (incluso para los propios dirigentes del grupo), pues, si bien su canal de Telegram ha llegado a tener alrededor de 300.000 seguidores en los inicios del conflicto (en el momento en que se escribe este artículo el canal oficial del grupo (@itarmyofukraine2022) cuenta con 160.450 seguidores), esto no significa que estos suscriptores integrasen la membresía formal del grupo y que sobre ellos se impusiera una relación jerárquica hacia el núcleo interior del IT-Army (Stokel-Walker & Milmo, 2022).

En síntesis, podríamos decir que la estructura establecida para el grupo se basa en una relación de coordinación entre funcionarios gubernamentales y hackers voluntarios comprometidos con el proyecto.

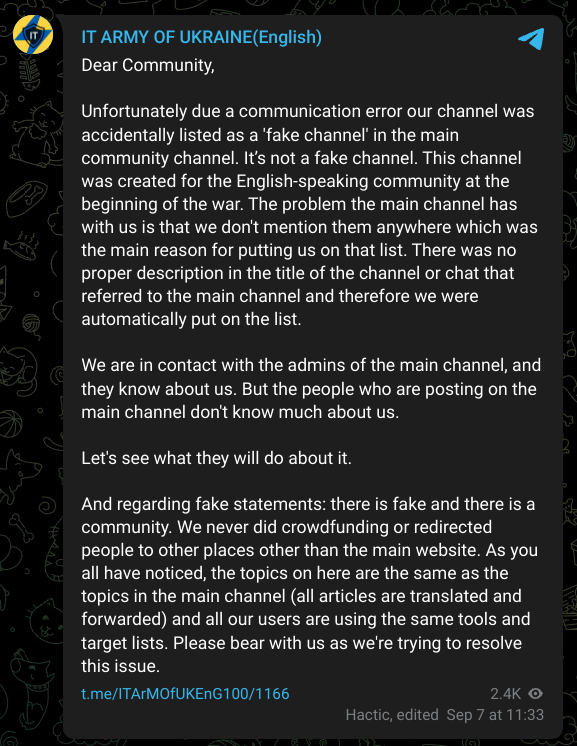

Actualmente, podemos localizar dos canales de Telegram principales. Por un lado, el canal oficial con contenido en ucraniano y monitorizado tanto por el núcleo interno del grupo como por el gobierno ucraniano (https://t.me/itarmyofukraine2022); y, por otro, el canal de habla inglesa (https://t.me/ITArMOfUKEnG100) con un número de seguidores bastante inferior (5.361), donde aparentemente en mayor medida militaría el personal voluntario extranjero que simpatiza con la causa ucraniana.

Sin embargo, estos no serían los dos únicos canales existentes, pues también podemos localizar otros canales en Telegram que funcionan bajo la denominación “IT-Army” que han sido denunciados por el propio canal oficial como falsos.

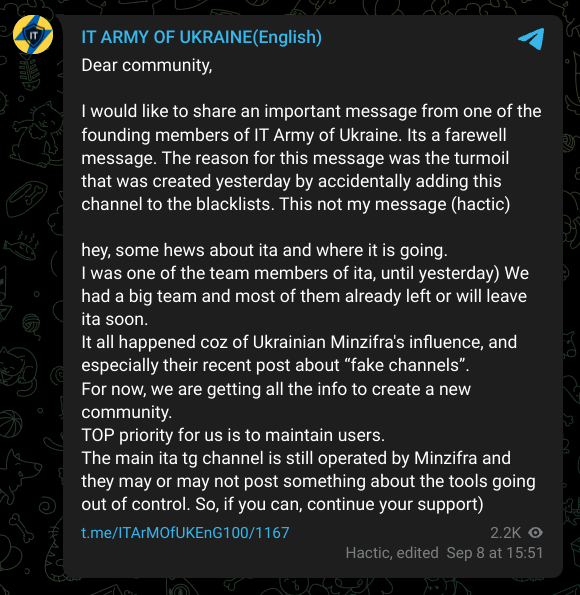

De hecho, todo parece indicar que existen discrepancias entre los miembros del grupo oficial y los del grupo de habla inglesa. Según relatan los administradores del canal inglés, algunos responsables del canal oficial les habrían catalogado como “canal falso” y en consecuencia habrían procedido a denunciarlo en numerosas ocasiones para que Telegram cesase su actividad.

Así parece poder constatarse en una publicación del canal inglés, fechada el 8 de septiembre de 2023, donde el administrador de dicho canal apunta directamente a un usuario ucraniano del canal oficial –Minzifra–, a quien califican de “terco burócrata”.

El papel del IT-Army of Ukraine en la guerra de Ucrania

En líneas generales, los esfuerzos realizados por el IT-Army en la guerra se han traducido en una serie de ataques DDoS de carácter persistente e indiscriminado contra infraestructuras civiles vinculadas generalmente a sectores logísticos, financieros y de telecomunicaciones, con el objetivo de enmascarar actividades de exfiltración de datos.

En base a la estructura jerárquica del grupo expuesta anteriormente, los ataques DDoS serían realizados por los militantes voluntarios como medio de distracción para que los “coroneles” implementaran ciberoperaciones de una mayor envergadura técnica.

Por ejemplo, la plataforma comercial «Roseltorg» (JSC «Unified Electronic Trading Platform«), el mayor operador federal de comercio electrónico ruso, propiedad del gobierno de Moscú y del banco VTP, fue atacada por el IT-Army, quien afirmó haber desactivado su web como medio de encubrimiento para exfiltrar los datos de unos 500.000 ciudadanos rusos (UBN, 2022; IT-Army, 30 junio 2022).

El sitio web de la PMC Wagner, también habría sido hackeado por el grupo y, según Anonymous, se habrían obtenido con ello los datos personales de su mercenarios (Anonymous, 20 septiembre 2022).

También la empresa Gazprom habría sufrido supuestamente los ataques del IT-Army. El grupo de cibervoluntarios anunció en enero que había logrado obtener más de 6.000 archivos de la empresa con información relacionada con actividades financieras y económicas, informes sobre pruebas y perforaciones, así como de la implementación y ajuste de sistemas automatizados en el pozo de Koviktinsky (región de Irkutsk), uno de los yacimientos de gas más grandes de la Federación rusa (Paginini, 31 enero 2023).

Se desconoce el número exacto de ataques realizados hasta la fecha, tan solo en los primeros meses de la guerra se estimaba que se habían realizado miles de ciberataques contra objetivos rusos: la bolsa de Moscú, Sberbank (uno de los bancos más grandes de Rusia), Loesk (una empresa de suministro eléctrico que abastece al oblast de Leningrado), Gazprombank (el banco de la compañía energética), múltiples farmacias y empresas de distribución de suministros de Internet, son solamente algunos de los objetivos que el grupo habría conseguido alcanzar (Onufriyenko, 2023).

Sin embargo, no deja de ser cierta la dificultad que entraña el determinar qué ataques pueden atribuirse al IT-Army y cuáles habrían sido perpetrados por otros grupos hacktivistas proucranianos. Especialmente, cuando desde finales de 2022, la actividad del IT-Army ha disminuido en comparación con otros grupos de similares características.

Estas acciones persiguen una doble finalidad: por un lado, la de perturbar los servicios gubernamentales y financieros rusos y, por otro, la de crear un clima de acoso persistente en los ciberoperadores rusos para tratar de desviar el potencial ofensivo de éstos hacia labores defensivas.

(Continúa…) Estimado lector, este artículo es exclusivo para usuarios de pago. Si desea acceder al texto completo, puede suscribirse a Revista Ejércitos aprovechando nuestra oferta para nuevos suscriptores a través del siguiente enlace.

IMPORTANTE: Las opiniones recogidas en los artículos pertenecen única y exclusivamente al autor y no son en modo alguna representativas de la posición de Ejércitos – Revista digital sobre Defensa, Armamento y Fuerzas Armadas, un medio que está abierto a todo tipo de sensibilidades y criterios, que nace para fomentar el debate sobre Defensa y que siempre está dispuesto a dar cabida a nuevos puntos de vista siempre que estén bien argumentados y cumplan con nuestros requisitos editoriales.

Be the first to comment