Si hay un concepto en el que coinciden expertos en seguridad de la información de forma generalizada es en que el factor humano es el elemento más vulnerable de cualquier sistema de seguridad. Según una encuesta al sector privado realizada en 2017 por la Universidad Carnegie Mellon, las empresas consultadas estimaron, de media, que un 27% de los ciberincidentes que habían sufrido en el año habían tenido origen en una persona perteneciente a la organización, o insider (Trzeciak, 2019), ya sea como autor del ataque o como favorecedor de forma inconsciente.

En este artículo no trataremos aquellos ataques en los cuales un insider actúa de forma maliciosa, sino únicamente aquellos en los cuales el insider es la víctima. Este tipo de ataques en los cuales se aprovechan las vulnerabilidades del factor humano en seguridad, se conocen como ataques de “ingeniería social”. La ingeniería social, en términos generales, puede entenderse como la aplicación práctica de las teorías sociológicas a problemas específicos, es decir, la instrumentalización del funcionamiento de las relaciones humanas para alcanzar un objetivo específico (Dolan, 2004, p.4).

Desde el punto de vista de seguridad, la ingeniería social suele percibirse como una amenaza, ya que comprende un conjunto de técnicas que permiten engañar a una víctima para que esta realice actos voluntarios en perjuicio de sí misma o de un tercero, desde facilitar sus propios datos personales hasta descargar y ejecutar un fichero, hacer clic en un link o facilitar información reservada de su organización.

Este concepto de ingeniería social como amenaza de seguridad cuenta con excepciones, como es el empleo de dichas técnicas en investigaciones lícitas, tanto a nivel público como privado, que no se tratarán en este artículo.

Fundamentos de la ingeniería social

El término ingeniería social como amenaza de ciberseguridad ha sido empleado de forma recurrente por el hacker Kevin Mitnick. Durante la actividad previa a su arresto en los años 80, Mitnick desarrolló diversas técnicas de manipulación para extraer información de personas sin que estas lo sospecharan, llegando a realizar fuertes ataques informáticos que derivaron en que pasara varios años en prisión. Al cumplir su condena, Mitnick desarrolló sus descubrimientos en diversas publicaciones, entre las que destaca su libro The Art of Deception (El Arte del Engaño). En estas publicaciones, identifica una serie de aspectos del comportamiento humano en los que basó sus estrategias de engaño (Mitnick & Simon, 2001, p.72):

- Tendemos a confiar antes que a desconfiar. Este hecho se encuentra especialmente patente en los casos de personas que no han sido concienciadas acerca de la posibilidad de recibir comunicaciones fraudulentas y cuando el ataque ha sido preparado, empleando información sobre la empresa o la víctima que esta reconozca como real.

- Tenemos voluntad de ayudar al otro, en especial cuando lo que nos está pidiendo es algo razonable desde nuestro punto de vista.

- Bajamos la guardia cuando necesitamos ayuda o asistencia de algún tipo, ya sea en respuesta a un problema que ya conocíamos o en respuesta a una situación problemática que nos plantea el propio atacante sin nuestro conocimiento.

Por su parte, en su artículo Social Engineering Attack Framework, Mouton, Malan, Leenen y Vendter distinguen varios facilitadores de este tipo de ataques, entre los que se encuentran una relación previa de confianza, consistencia con las funciones de la víctima o lo que se espera de ella, escasez de algún recurso, reciprocidad en lo que se percibe como ayuda recibida por parte del atacante, presión social o jerarquía (Papazov, 2016, p.6).

Podría decirse que una de las claves para garantizar o favorecer que la víctima no se detenga un par de segundos a preguntarse acerca de la fiabilidad o veracidad de la comunicación que recibe viene dada por el desconocimiento que existe todavía en la población acerca de la posibilidad de que se produzcan este tipo de estafas. Además, este momento de duda que debería seguir a la recepción de una comunicación no esperada se puede eliminar si en esa comunicación el atacante incluye mensajes que busquen alterar o asustar al receptor, haciendo que reaccione sin pensar. Así, encontramos múltiples casos de mensajes, correos electrónicos o llamadas simulando la emisión de facturas de muy elevado importe por parte de empresas energéticas, contratación de hipotecas por terceros a nuestro nombre, notificaciones de baja laboral por parte del servicio de empleo, o cualquier otra que pueda asustar al usuario y hacer que, instintivamente, por ejemplo, haga clic en un link o descargue un archivo sin verificar antes que se trata de una comunicación fiable.

Otro factor esencial es que el atacante consiga ganarse la confianza de la víctima, algo que se busca en ocasiones mediante la investigación previa de información personal sobre dicha persona o profesional, en caso de atacar a una empresa, identificando en redes sociales sus hábitos, gustos, perfil profesional, compañeros de trabajo o cualquier otro dato que permita la construcción de una historia creíble para la víctima en la cual basar el engaño. En este sentido, cobra especial importancia la concienciación sobre la privacidad de los usuarios en Internet y la facilidad con la que, si no se minimiza la información personal que se comparte en Internet, esta puede ser accesible por cualquiera, también con fines delictivos.

Recientemente, en septiembre de 2019, se produjo un importante repunte de los llamados “fraudes del CEO”, en los cuales los atacantes suplantan la identidad de un directivo de la compañía objetivo para engañar a los empleados de la misma y conseguir información o beneficio económico. Concretamente trascendió el ataque contra la EMT de Valencia, en el cual los atacantes suplantaron la identidad del máximo responsable de transportes a nivel municipal, el Consejero de Movilidad Sostenible del Ayuntamiento de Valencia , para ordenar a la persona responsable de administración que realizara diversas transferencias bancarias a cuentas chinas, aludiendo que se estaba produciendo una operación confidencial de compra. Los atacantes simularon así una situación de jerarquía para intimidar a la víctima, soportando el engaño con información previamente recopilada sobre la entidad y mediante correos electrónicos en nombre del Consejero. Además, guiaron los pagos mediante llamadas de teléfono, haciéndose pasar por intermediarios de la compra y solicitando documentación en la que figurasen firmas de gerentes de la EMT, fotocopias de DNIs o cartas de pago en blanco. En total, la entidad ha denunciado que los atacantes consiguieron estafar 4 millones de euros (INCIBE, 2019).

Tipos de ataques

De estas premisas y las técnicas popularizadas por Mitnick hemos llegado hoy a un amplio abanico, que crece día a día, de técnicas de engaño para convencer a un usuario o administrador de un sistema TIC para que, voluntariamente, dé acceso al atacante a un sistema o le facilite una determinada información. Para ello, el contacto del atacante con la víctima puede realizarse por diversos medios:

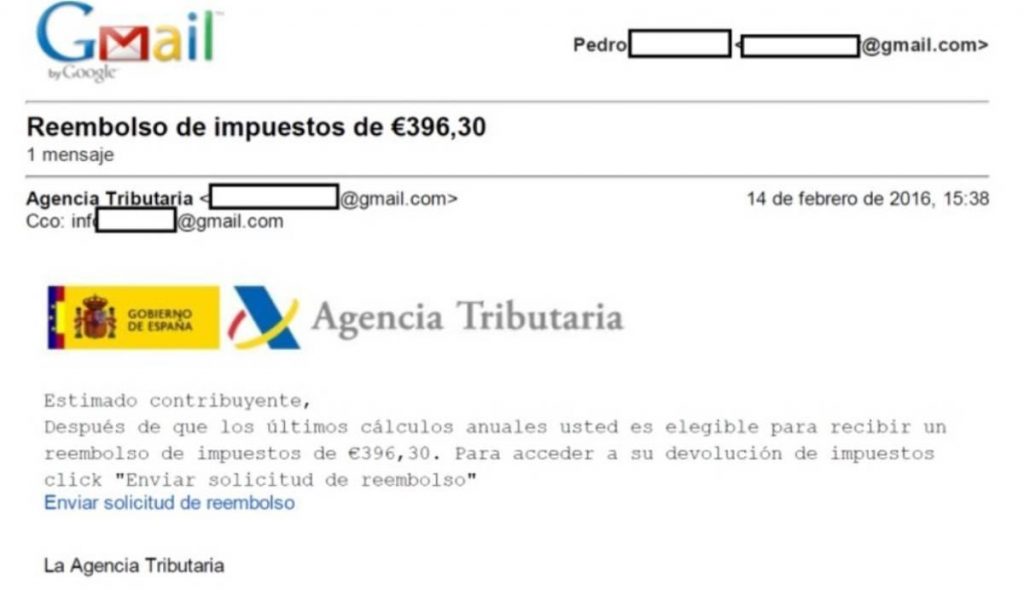

- Por correo electrónico, o “phishing”, uno de los más comunes en la actualidad. Según el objetivo del ataque y el perfil del atacante abarca desde correos masivos de poca complejidad, que resultan fáciles de identificar por un usuario mínimamente concienciado, hasta mensajes mucho más convincentes en los cuales el atacante ha realizado un estudio previo de la organización, investigando en LinkedIn o fuentes afines los nombres y ocupaciones de las víctimas, para más adelante hacerse pasar por alguna de ellas empleando cuentas de correo falsas pero similares, simulando ser un servicio interno de la empresa, o incluso comprometiendo previamente la cuenta de correo de un empleado para, más adelante, hacerse pasar por él, como se ve en el ejemplo del fraude del CEO.

Este fue el método por el cual propagó en España el ransomware Ryuk a principios de 2020, transmitido como adjunto en un correo fraudulento mediante el malware Emotet, que correos electrónicos a través de Outlook, suplantando a una persona con la que la víctima ya se ha comunicado previamente (CCN, 2020, p.18).

Cuando un ataque phishing se realiza habiendo previamente estudiado a fondo a la víctima se conoce como “spear phishing”, término que busca emular la acción de pesca con arpón, dirigida a un objetivo específico, frente a la pesca “general” de víctimas que se realiza con el envío masivo de correos fraudulentos en el phishing genérico. Este tipo de ataques son los más empleados por actores estatales en operaciones de ciberespionaje o interrupción de servicios, como detalla el informe “Ciberamenazas y tendencias 2019” publicado por el CCN-CERT o centro de respuesta ante incidentes del Centro Criptológico Nacional, que afirma que un 71% de los ataques de tipo APT (ataques dirigidos a un objetivo específico con gran dedicación de recursos) emplearon este tipo de técnica para infectar a su objetivo.

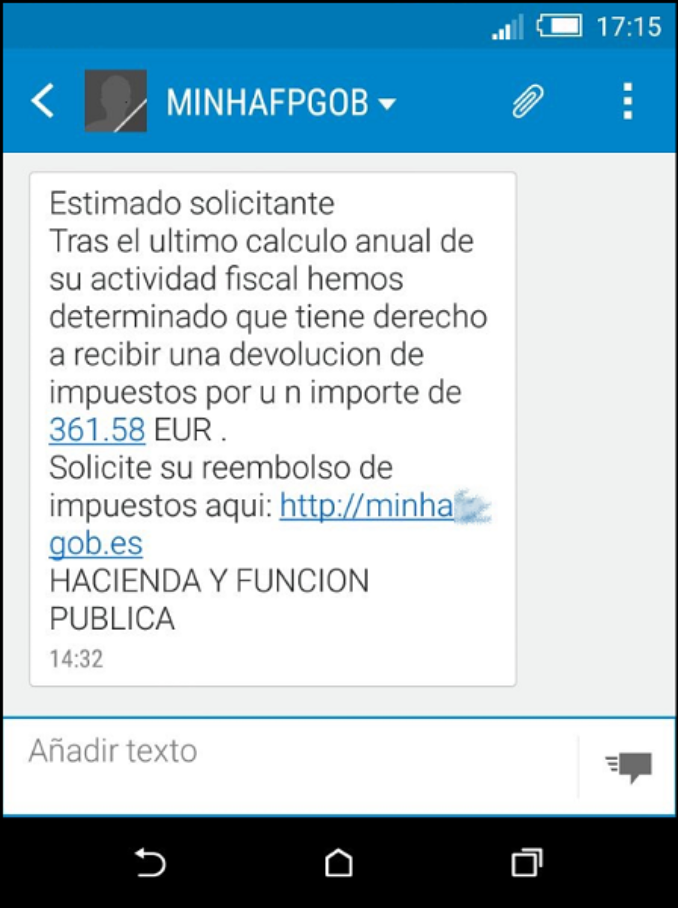

- Por mensaje de texto, o “smishing”, consiste en utilizar mensajes de texto como vehículo para el engaño. Generalmente contendrán un link malicioso o una petición de datos personales, y buscarán suplantar a una institución o a una empresa de servicios para generar alerta en quien lo recibe y buscar que haga clic en el link sin detenerse a valorar su veracidad.

Por ejemplo, durante la primera semana de abril, el INCIBE (Instituto de Ciberseguridad) detectó una campaña que suplantaba al Servicio Público de Empleo e informaba al receptor de un supuesto ERTE en su empresa, solicitando los datos bancarios para poder recibir la prestación por desempleo.

(Continúa…) Estimado lector, este artículo es exclusivo para usuarios de pago. Si desea acceder al texto completo, puede suscribirse a Revista Ejércitos aprovechando nuestra oferta para nuevos suscriptores a través del siguiente enlace.

IMPORTANTE: Las opiniones recogidas en los artículos pertenecen única y exclusivamente al autor y no son en modo alguna representativas de la posición de Ejércitos – Revista digital sobre Defensa, Armamento y Fuerzas Armadas, un medio que está abierto a todo tipo de sensibilidades y criterios, que nace para fomentar el debate sobre Defensa y que siempre está dispuesto a dar cabida a nuevos puntos de vista siempre que estén bien argumentados y cumplan con nuestros requisitos editoriales.

Be the first to comment