El diseño de métodos y planes para retomar la actividad y aumentar el control de la crisis del COVID-19, en el que se encuentran inmersas las instituciones, pasa necesariamente por la búsqueda de una solución para controlar o frenar los contagios, posiblemente siguiendo el modelo de países que han conseguido controlarlo en fase temprana como Corea del Sur. Una de las herramientas que han permitido un control tan férreo de los contagios en este país ha sido la implantación de un programa de control social estricto, cuya intromisión en la privacidad de los ciudadanos hace que resulte difícilmente compatible con los principios de privacidad que busca promover la Unión Europea en el ciberespacio.

Por ello, a nivel comunitario vienen desarrollándose diversas iniciativas por parte de grupos de expertos e investigadores para armonizar ambas necesidades. Podría decirse que, a nivel general, el objetivo principal de todas las soluciones que se proponen es la definición de modelos que permitan alertar a un ciudadano de que ha estado en contacto con una persona en fase infecciosa de COVID-19, así como permitir que esta persona, al dar positivo en un test, consiga notificarlo a las autoridades sanitarias. Además, cualquier solución debe cumplir con los requisitos del Reglamento General de Protección de Datos y la directiva ePrivacy. Si bien estas normas no prohíben el tratamiento de datos personales con fines justificados, pero sí indican que dicho tratamiento, como el de todos los datos personales, deberá ser el mínimo posible que permita la consecución de dicho objetivo.

Modelo centralizado vs descentralizado

En este sentido, actualmente asistimos a un duro debate de de privacidad entre las dos principales propuestas que se valoran: el modelo PEPP-PT (Pan-European Privacy-Preserving Proximity Tracing) y el modelo DP-3T (Decentralized Privacy-Preserving Proximity Tracing). Ambos se basan en el empleo de la tecnología bluetooth y los dispositivos móviles para que, a través de lo que se conoce como “bluetooth handshake” (protocolo de comunicación en el cual un dispositivo envía una señal a otro, y el receptor le responde) para, en base a la información intercambiada, poder detectar si una persona ha estado en contacto con otra que haya dado positivo y pueda, por tanto, haber contraído también la enfermedad.

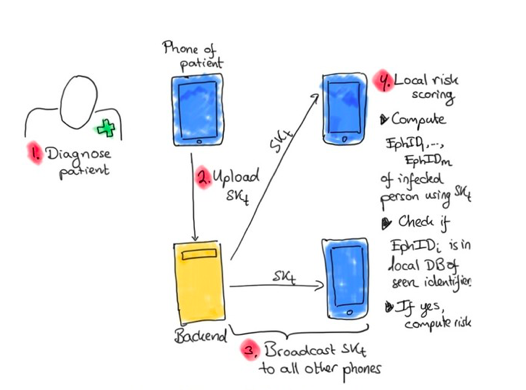

Las diferencias entre estos grupos se basan en su enfoque, que se está catalogando como “centralizado” en el caso del PEPP-PT y “descentralizado” en el caso de DP-3T. En ambos el proceso clave es el cruce entre una serie de combinaciones de números y letras que emiten los dispositivos, llamadas “IDs efímeras” o EphIDs en inglés, con las IDs que ha generado anteriormente una persona infectada por coronavirus. Cuanto mayor sea el tiempo y menor la distancia a la que se han producido estos cruces, mayor será el cálculo de riesgo que realizará el programa. A partir de un determinado nivel de riesgo, emitirá una alerta al usuario informándole de que puede haber contraído la enfermedad debido a dicho contacto. La principal diferencia entre ambos modelos es que en el “centralizado” este cálculo de riesgo se realiza en un servidor, mientras que en el modelo “descentralizado” lo realiza el propio dispositivo en local y el único momento en el que un usuario comparte alguna información con un servidor es si él mismo da positivo en un test y desea comunicarlo a las autoridades. En ese caso, autoriza un envío únicamente de las IDs que ha ido generando durante los últimos 15 días a dicho servidor, el cual a su vez realiza, periódicamente, reportes a los demás dispositivos móviles con un “listado” de todas estas IDs para que cada uno, en local, pueda realizar su correspondiente cálculo de riesgo.

Modelo descentralizado. Fuente: DP-3T

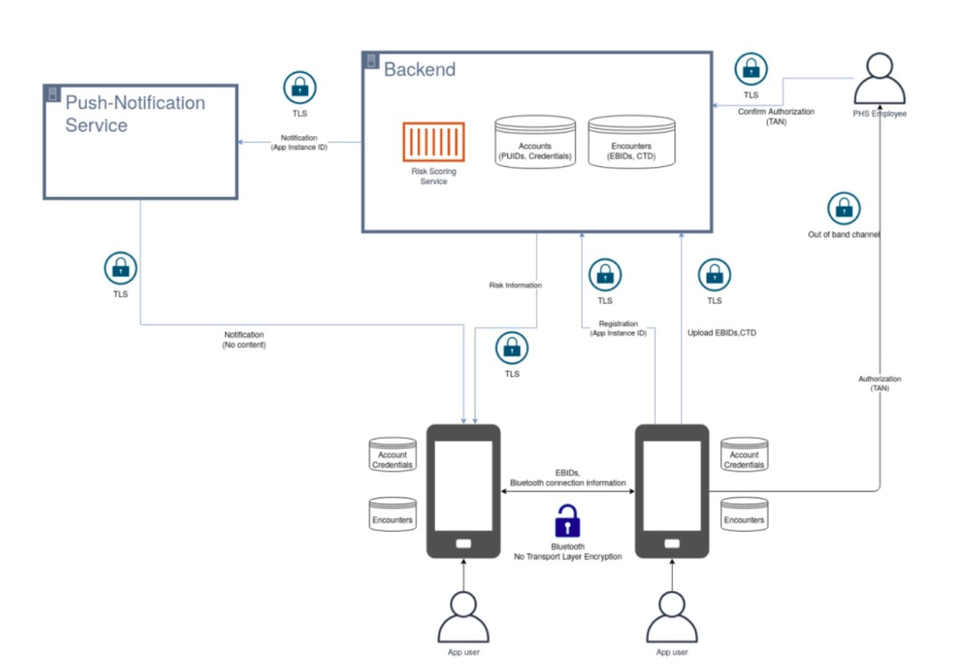

Por su parte, el modelo centralizado DP-3T no depende del envío voluntario de la información por parte del usuario a las autoridades, permitiendo un seguimiento más fluido por parte de las autoridades sanitarias acerca de aquellos cálculos de riesgo y alertas emitidas por el sistema a los diferentes usuarios, algo que no resulta posible en el modelo descentralizado en el cual solamente el usuario puede visualizar la alerta y, en caso de realizarse el test y dar positivo, informar a las autoridades si así lo desea. Este es, posiblemente, el principal argumento que sostiene el enfoque centralizado, debido a la mayor disponibilidad de información para las autoridades sanitarias y su previsible efecto positivo en la gestión de la epidemia.

Modelo centralizado. Fuente: PEPP-PT

Sin embargo, los desarrolladores de DP-3T inciden en que la centralización de la información en un servidor controlado por las autoridades hace que resulte posible cruzar los datos y extraer metadatos o tendencias a través de los cuales se puedan identificar y rastrear a las personas infectadas por la enfermedad. Concretamente, en el whitepaper donde describen sus avances, estos expertos inciden en la importancia de la “privacidad por diseño”, es decir, en la importancia de desarrollar la privacidad como parte inherente a estas soluciones. En caso de no respetarse esta privacidad por diseño, la aplicación comparte más datos de los que se necesitarían para gestionar la pandemia, dependiendo únicamente del buen hacer de quien la gestiona para que dichos datos no fueran utilizados de forma contraria a los intereses del ciudadano.

En este whitepaper, además, presentan dos modelos, uno al que llaman “low-cost”, el que más se parece a la iniciativa de Apple y Google, y otro llamado “unlinkable”, que ofrece mayores garantías de privacidad a cambio de un uso “ligeramente mayor” de ancho de banda. La diferencia principal entre estas opciones es que, en el modelo unlinkable, el envío de IDs de usuarios infectados que realiza el servidor a los móviles de forma recurrente no se hace enviando el listado de IDs, sino agrupándolas en una función hash que el programa instalado en nuestros dispositivos emplea como “filtro” o cuckoo filter para poder determinar si se han producido contactos con esas IDs.

Amenazas y vulnerabilidades

Uno de los aspectos esenciales para garantizar la transparencia en ambos casos viene siendo la publicación en GitHub del código en el que se basa cada una, una publicación que en el caso de PEPP-PT está recibiendo críticas de ser menos diligente y generar mayores dudas por parte de la comunidad científica que revisa ambas opciones.

De esta forma, la principal fuente de valoración de amenazas y vulnerabilidades de que disponemos es el propio whitepaper publicado por el grupo de trabajo de DP-3T, en el cual, además de describir sus dos modelos, identifican las principales amenazas que consideran que podrían afectar a esta solución y los efectos de estas amenazas en los diferentes modelos en función de las vulnerabilidades que presentan a nivel teórico.

(Continúa…) Estimado lector, este artículo es exclusivo para usuarios de pago. Si desea acceder al texto completo, puede suscribirse a Revista Ejércitos aprovechando nuestra oferta para nuevos suscriptores a través del siguiente enlace.

IMPORTANTE: Las opiniones recogidas en los artículos pertenecen única y exclusivamente al autor y no son en modo alguna representativas de la posición de Ejércitos – Revista digital sobre Defensa, Armamento y Fuerzas Armadas, un medio que está abierto a todo tipo de sensibilidades y criterios, que nace para fomentar el debate sobre Defensa y que siempre está dispuesto a dar cabida a nuevos puntos de vista siempre que estén bien argumentados y cumplan con nuestros requisitos editoriales.

Be the first to comment