Los cibercriminales han traspasado las líneas rojas y ahora toca atenerse a las consecuencias. El ciberataque a Colonial es el más grave conocido hasta el momento contra una infraestructura energética de EE. UU. La tipología del ataque, ransomware como servicio, no es nueva, pero sí ha supuesto una llamada de atención sobre esta amenaza creciente, cada vez más sofisticada y lucrativa. Una amenaza, entre otras cosas, por su impacto en el mundo real, como ha sido este caso, con el pánico desatado, colas en las gasolineras para llenar los depósitos de los vehículos, varios estados de emergencia y una legislación federal de urgencia para atajar la crisis. Lo ocurrido ha preocupado no solo en EE. UU. sino también globalmente y ha supuesto algunos cambios, a corto plazo al menos, en el ecosistema del ransomware, de ahí la relevancia de este grave “incidente”.

Isaac Asimov está a años luz de incidentes como el ciberataque a Colonial. Sin embargo, puede considerarse que, en esencia, tampoco están tan lejos. Hace décadas, cuando Asimov ideó las leyes de la robótica sus textos eran ciencia ficción o, al menos, se pensaba en un futuro muy, muy lejano. Hoy, se recuperan sus palabras y no solo para relacionarlas con los aspectos éticos de la inteligencia artificial. Conforme avanza la digitalización, cada vez somos más conscientes de los usos de la tecnología contra nosotros mismos.

Bien es cierto que no es nada nuevo, podríamos remontarnos hasta el descubrimiento del fuego o la invención de la rueda para encontrar el uso de las nuevas tecnologías contra el prójimo. Pero no se trata de eso, sino de procurar analizar este fenómeno en lo que tiene de nuevo, es decir, las formas actuales de la cibercriminalidad, que están en constante evolución y avance, como las propias tecnologías que usan para cometer delitos nuevos, de forma diferente.

Constatamos su novedad al encontrar, con una mirada más cercana, cómo autoridades, gobiernos, empresas e instituciones van por detrás de los cibercriminales y cómo reaccionan a sus cada vez más osadas acciones. Al menos, es el caso de Estados Unidos. Ya se consideró en su momento una gran demostración de capacidad el hackeo masivo a SolarWinds[1], detectado meses después, en noviembre del año pasado.

Ahora, con una clara intención meramente pecuniaria, hablamos del ciberataque a la red de oleoductos de Colonial y, aún más reciente, a una de las grandes empresas procesadoras de un alimento tan básico como es la carne, JBS[2]. Ambos similares en su factura y en sus objetivos: sectores estratégicos, aunque este documento se centrará en el primero, por su envergadura (está considerado ya como uno de los más importantes de la Historia contra una infraestructura crítica nacional) y las posibles consecuencias que pudo llegar a tener.

De este modo, aparte de lo dicho ¿qué es lo que ha hecho que el ataque de ransomware a una de las grandes distribuidoras de petróleo en Estados Unidos sea de especial relevancia y merezca una atención más detallada? Esta es una de las preguntas a las que este artículo pretende responder.

El «incidente»

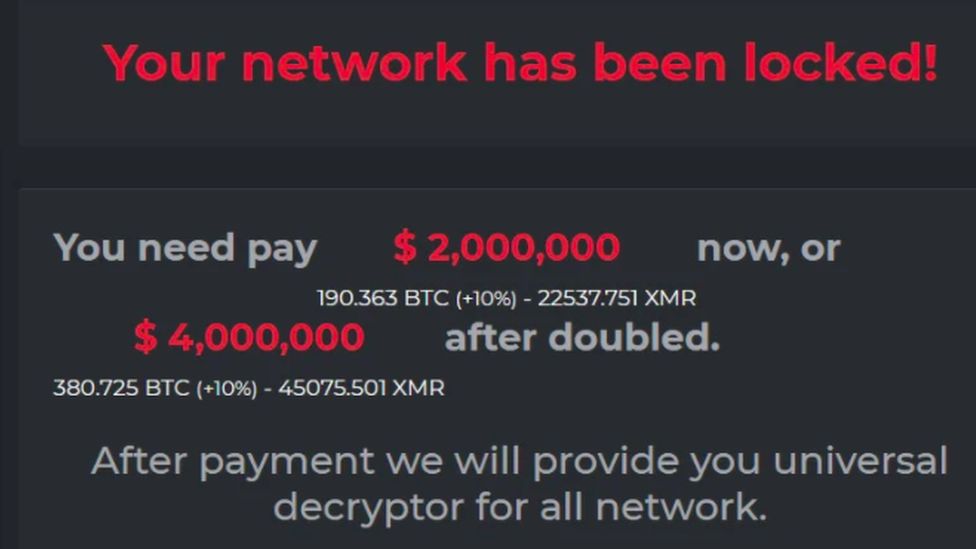

La toma de consciencia sobre el ciberataque a Colonial comenzó como suelen hacerlo estas cosas. A las 5:30 de la mañana del 7 de mayo pasado un empleado de Colonial Pipeline encuentra una nota de rescate del tipo de la imagen en la pantalla de un ordenador de la sala de control. Y ahí empieza todo. En unas dos horas, los cibercriminales se habían hecho con el control de más de 100 gigabytes de información de Colonial Pipeline[3]. Hasta el momento se sabe que habían accedido a la parte “administrativa” del sistema, no a la operacional, aunque en cualquier sistema interconectado se entiende que el malware pueda llegar del uno hasta el otro. La celeridad en el cierre total del sistema por parte de la empresa, en torno a las 6:10, menos de una hora, apunta a que esto pudiera ser más que probable.

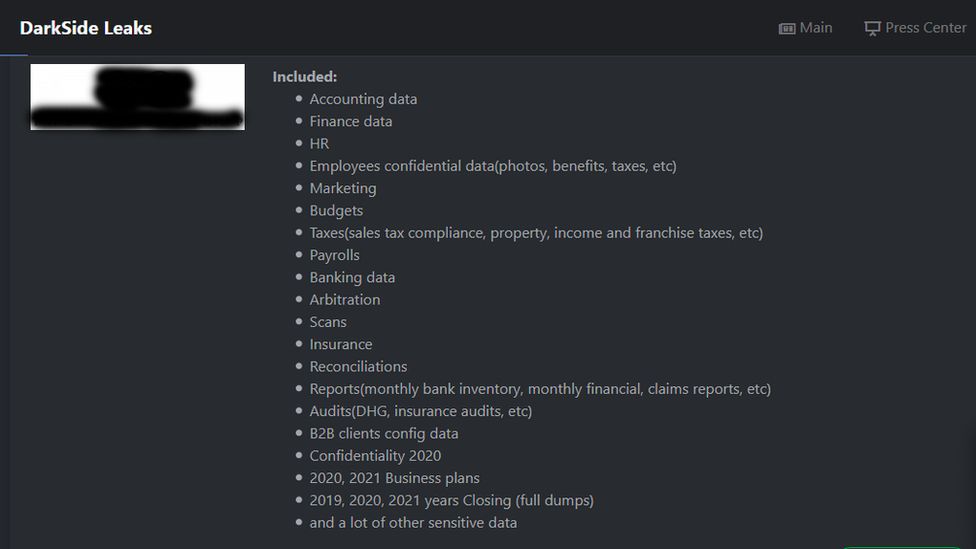

Pero, ¿quién estaba detrás del ciberataque a Colonial?¿quién podría atreverse a algo tan osado? El 10 de mayo el FBI apunta a un tipo de ransomware creado por DarkSide, un grupo criminal localizado en Rusia y, en principio, según el Gobierno estadounidense, sin vínculos conocidos con el Kremlin[4]. En concreto, la unidad de Inteligencia de CrowdStrike atribuye la operación a Carbon Spider, un experto grupo cibercriminal con base muy probablemente en la Europa del Este o Rusia, como se ha dicho, lugares donde nunca atacan. Con la pandemia y la reducción de las transacciones, como otros grupos, evoluciona y pasa a buscar objetivos de mayor alcance para sus ataques. Pero, también, en noviembre pasado tomaron la decisión “empresarial” de ofertar el ransomware creado por DarkSide a sus afiliados, como un servicio, a cambio de un porcentaje de los beneficios, y sus operaciones han crecido exitosamente desde entonces llegando a ser uno de los grupos más prominentes del “sector”. Un ejemplo de otro ciberataque suyo exitoso es este:

Funcionan como una start-up del delito, primero ofertan a sus clientes el mejor software para robar datos y encriptarlos en una web de la darknet “fácilmente accesible”. En segundo lugar, proveen de las herramientas para comunicarse con las víctimas y apoyo técnico. Y, tercero, comparten los beneficios del chantaje. Se quedan con un 25% o un 10%, dependiendo de la suma obtenida[5].

Y ¿cómo entraron los cibercriminales en la red de Colonial? Según publica Bloomberg[6], los atacantes tuvieron acceso gracias a una única contraseña robada de una cuenta VPN puesta a la venta. Entraron el 29 de abril a través de esa cuenta, una de las utilizadas para que los empleados accedieran en remoto al sistema de la compañía, y cuya contraseña estaba en varios lugares de la DarkWeb. Esto significa que podría ser que un trabajador hubiera utilizado la misma credencial en otra cuenta ya hackeada con anterioridad. Pero será difícil averiguarlo con certeza. La cuenta no estaba en uso activo y no utilizaba autenticación multifactor, lo que facilitó la intrusión.

Apenas unas horas después de ser informados sobre el ciberataque a Colonial, desde la dirección se decide que hay que pagar el rescate que pide el grupo cibercriminal. Se hace un desembolso de 4,4 millones de dólares en criptomonedas por la herramienta para desencriptar los datos y recuperarlos, porque no estaban seguros de hasta dónde llegaba la brecha en sus sistemas y, consecuentemente, tampoco conocían lo que se iba a tardar en recuperar el flujo en el oleoducto[7]. Una infraestructura energética crítica cuyo sistema había tenido que cerrarse por completo y a toda prisa, y que tenía que reabrirse lo antes posible.

El CEO de la compañía, Joe Blount, no deja lugar a dudas sobre cuál es la razón que le lleva a pagar el rescate, en contra del criterio de las autoridades que recomiendan no hacerlo: “cuando sabes que tienes 100 millones de galones de gasolina y combustibles diésel y combustibles para aviones que atravesarán la costa sureste y este de los Estados Unidos, es una decisión muy crítica. Y si poseer la herramienta de desencriptación hace que ese combustible llegue más rápido a su destino, entonces es la decisión que debe tomarse. Y tomé esa decisión ese día. Fue la decisión correcta para el país”[8].

Pero, aun así, la desencriptación fue más lenta de lo previsible, incluso cuando la compañía utilizó además sus propios medios.

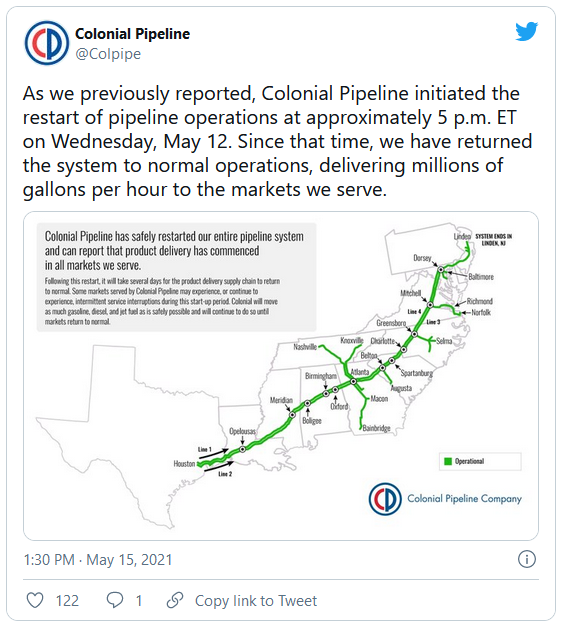

La red de oleoductos de Colonial distribuye en torno a un 45% del combustible para la Costa Este estadounidense, 8000 kilómetros de tubo que conecta Houston con el puerto de Nueva York y Nueva Jersey, y también provee de combustible para aviones a grandes aeropuertos, incluidos los de las áreas de Atlanta y Washington D.C[9].

El día 12 de mayo Colonial reanuda casi al completo sus operaciones (poco a poco algunas partes habían funcionado en días anteriores, el 9, 10 y 11):

Las consecuencias del ciberataque a Colonial

Sin embargo, entre las 6 de la mañana del día 7 y las 5 de la tarde del 12 de mayo, la interrupción de la principal vía de suministro de combustible en la Costa Este había convertido el ciberataque en un hecho rabiosamente real. Millones de personas y empresas empiezan a pensar que podrían quedarse sin un servicio vital para ellos, como es la gasolina, en el que descansa gran parte de su actividad cotidiana, y comienzan a verse colas en algunas gasolineras. El mismo miércoles 12, más de 9500 gasolineras se quedaron sin combustible, incluidas la mitad de Washington D.C. y el 40% de Carolina del Norte[10]. Varias autoridades estatales decretan el estado de emergencia en sus territorios. El Gobierno federal toma cartas en el asunto y legisla para permitir la relajación de las normas del transporte de petróleo por carretera y por mar, para agilizarlo y evitar el desabastecimiento en la Costa Este.

Pero ya en este punto es claro que se han traspasado las líneas rojas, al tumbar el servicio básico de un sector estratégico, causando honda preocupación (por no decir algo de pánico, azuzado por bulos y desinformación) en un gran sector de la población. Algo ha cambiado y, por tanto, la administración estadounidense es plenamente consciente de que su respuesta también debe hacerlo.

Las acciones como el ciberataque a Colonial han ido in crescendo en los últimos meses como se ha apuntado más arriba en este documento, ponen de manifiesto la vulnerabilidad de las redes de las que dependen el Gobierno y las corporaciones estadounidenses[11] y obligan a una reacción más contundente. La Casa Blanca, por un lado, busca presionar a Rusia para que actúe contra los cibercriminales localizados en su territorio; por otro, firma una orden ejecutiva sobre ciberseguridad que obliga a sus propios contratistas y a otras empresas a reforzar sus medidas y, por último, quizá la medida más relevante, el FBI tratará como máxima prioridad este tipo de ciberdelitos, al mismo nivel que los de terrorismo, aunque lo cierto es que los EE. UU. ya consideraban los ciberataques como de especial importancia mucho antes, hasta el punto de que, dependiendo de su origen, magnitud y efectos, podrían ser respondidos con un ataque nuclear. En cualquier caso, volviendo al tema que nos ocupa y en una demostración de su determinación, el Departamento de Justicia anuncia el 7 de junio que han descubierto la cartera en la que DarkSide guardaba el dinero pagado por las víctimas de sus ciberataques (entre ellas Colonial Pipeline) y que han recuperado en torno a 2,3 millones de dólares de lo pagado[12].

No obstante, en el mismo mes de mayo, ya en el ojo del huracán público y de las autoridades, DarkSide cierra su web de oferta de servicios y desaparece[13]. Eso sí, ante la situación que habían desencadenado, antes de hacerlo piden una especie de disculpas en un comunicado en su web de la darknet, en el que aseguran que son “apolíticos” y que su objetivo es “hacer dinero” no “dañar a la sociedad”, por eso no atacan hospitales ni colegios, por ejemplo. Algo que, como idea suena muy bien, pero que puede resultar cuestionable. Al final, los ciudadanos sufren las consecuencias de los ciberataques de una u otra forma y, como ya ha ocurrido, empresas públicas también.

(Continúa…) Estimado lector, este artículo es exclusivo para usuarios de pago. Si desea acceder al texto completo, puede suscribirse a Revista Ejércitos aprovechando nuestra oferta para nuevos suscriptores a través del siguiente enlace.

IMPORTANTE: Las opiniones recogidas en los artículos pertenecen única y exclusivamente al autor y no son en modo alguna representativas de la posición de Ejércitos – Revista digital sobre Defensa, Armamento y Fuerzas Armadas, un medio que está abierto a todo tipo de sensibilidades y criterios, que nace para fomentar el debate sobre Defensa y que siempre está dispuesto a dar cabida a nuevos puntos de vista siempre que estén bien argumentados y cumplan con nuestros requisitos editoriales.

Be the first to comment