En un contexto internacional marcado por el incremento de la relevancia de los estados y un auge de la confrontación entre los mismos, el ciberespacio -el «quinto dominio»- se constituye en la actualidad como un elemento de alteración de los parámetros clásicos de la disuasión estatal. Los estados juegan a exhibir su fuerza en el dominio ciber con el objetivo de disuadir a sus posibles rivales, provocando que el ciberespacio se constituya como una parte fundamental de la defensa de las naciones.

Es por ello que en los últimos años hemos podido observar como se ha producido un cambio de mentalidad estratégica que ha evolucionado desde la lógica de la resiliencia hacia la lógica de la disuasión, es decir, desde la prioridad de resistir y reponerse a un ciberataque a la de ejercer acciones ofensivas destinadas a represaliar a los actores atacantes[1].

El último ataque registrado en Estados Unidos nos demuestra que el ciberespacio bulle de actividad, habiéndose convertido el “quinto dominio” en un espacio altamente prolífico para desempeñar acciones en zona gris.

En el presente Focus trataremos de analizar brevemente la forma en que responderían, por un lado, Estados Unidos y la OTAN, y por otro, Rusia y China a un ciberataque que dañase infraestructuras consideradas como críticas.

La ciberseguridad desde el punto de vista occidental

Según la información disponible en fuentes abiertas, la preocupación por las capacidades ofensivas en el ciberespacio por parte de Estados Unidos se remonta al año 2012, cuando se tiene la constancia de que Rusia realizaba prácticas de pentesting a las infraestructuras críticas estadounidenses.

Sin embargo, ya desde 2010, el Subsecretario de Defensa, William Linn III, recogía en un artículo titulado “La Ciberestrategia del Pentágono”, publicado en la revista Foreign Affairs (septiembre / octubre de 2010), que Estados Unidos, no solamente consideraba al ciberespacio como un dominio equiparado al resto, sino que, también entendía que cualquier postura defensiva debería ir más allá “de la buena preparación o higiene” e incluir operaciones sofisticadas y precisas que permitiesen una respuesta rápida contra ataques a la seguridad nacional.

En coherencia con esta línea de pensamiento estratégica, y ante la mayor agresividad geopolítica de Rusia y China, el ejecutivo estadounidense presentó en el año 2018 una nueva Estrategia de Ciberdefensa orientada a “competir, disuadir y ganar” en el dominio del ciberespacio.[2]

Las investigaciones realizadas por EE.UU. como consecuencia de los últimos ciberataques sufridos (el de Colonial Pipeline y JBS) han concluido que, detrás de estos se encontraban los grupos DarkSidey REvil,ambos con base en territorio ruso.

Durante el encuentro que mantuvieron los presidentes Joe Biden y Vladímir Putin en Ginebra (Suiza), el presidente estadounidense manifestó que, en lo relativo a la ciberseguridad, EE.UU no tolerará más movimientos ofensivos procedentes de territorio ruso, y acompañó estas declaraciones con una lista de 16 entidades (que abarcan desde el sector de la energía hasta los sistemas de distribución de agua) consideradas “líneas rojas” del ejecutivo estadounidense.

Recientemente, el líder de la mayoría en el Senado de Estados Unidos, Chuck Schumer, pidió a la cámara explorar la posibilidad de aprobar nuevas leyes que legislen la respuesta a nuevos ciberataques:

“Hoy le pido al presidente Gary Peters de nuestro Comité de Seguridad Nacional y a los demás jefes de los comités pertinentes que comiencen una revisión de estos ataques (en referencia al ataque a Colonial y JBS) a nivel gubernamental y determinen qué legislación puede ser necesaria para contrarrestar la amenaza del delito cibernético”[3].

No conviene olvidar que, EE.UU. entiende la disuasión nuclear como una herramienta adecuada para responder a un ataque realizado en el quinto dominio de la guerra, en tanto en cuanto, se considera que una acción ofensiva en el ciberespacio podría llegar a superar unos márgenes aceptables.

En lo que respecta a la OTAN, desde hace algunos años la Alianza Atlántica ha mostrado su compromiso de responder a los ciberataques, y concretamente, desde la Cumbre de Varsovia de 2016, la OTAN considera el ciberespacio como un dominio para las operaciones militares.

En el año 2017, después de que se expusiera al público generalista el ataque de ransonware Petya, el secretario general de la OTAN, Jean Stoltenberg, recordó que un ciberataque puede ser objeto de aplicación del artículo 5 del Tratado del Atlántico Norte de 1949, el cual declara que atacar a un Estado aliado se considerará como un ataque a la Alianza en conjunto.

En junio del pasado año, cuando la pandemia a consecuencia del Sars-Cov2 golpeaba a prácticamente la totalidad de los países de la OTAN, el Consejo Atlántico Norte emitió un comunicado en el que los aliados expresaban su condena contra las actividades desestabilizadoras y ataques cibernéticos que se estaban produciendo contra las infraestructuras sanitarias y reafirmaban el mandato defensivo de la OTAN: “estamos decididos a emplear toda la gama de recursos, incluido el cibernético, para disuadir, defender y contrarrestar todo el espectro de ciberamenazas”[4].

Más recientemente, durante la última cumbre realizada en junio de este año en Bruselas, la Alianza reiteró que los ciberataques se tratarían “caso por caso”, que estos pueden ser considerados al mismo nivel que un ataque armado, y que en consecuencia, podrían dar lugar a la invocación del citado artículo 5 del Tratado.

En palabras de la Alianza, un ciberataque puede dar lugar “a emplear la gama completa de capacidades en todo momento para disuadir activamente, defenderse y contrarrestar el espectro completo de ciberamenazas, incluidas las realizadas como parte de campañas híbridas, de acuerdo con el derecho internacional”[5].

Probablemente, estas declaraciones sean consecuencia del hackeo sufrido por la empresa española Everis en mayo de 2021 que comprometió la seguridad de los propios datos de la Alianza.

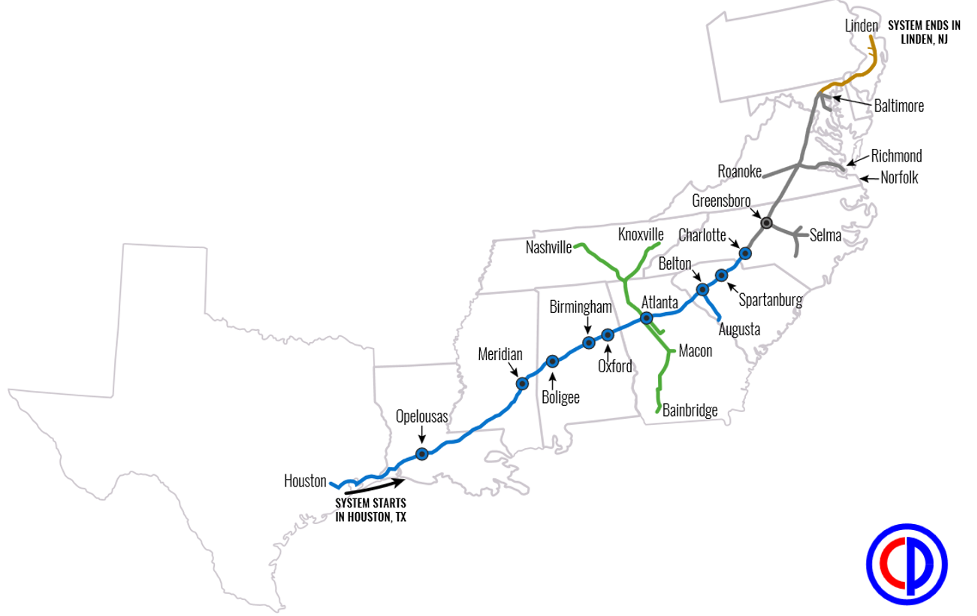

El 21 de junio, conocíamos la noticia de que un grupo de ciberdelincuentes había accedido a través de una puerta trasera a una base de datos de la OTAN, el Proyecto de Gestión de Acceso de Identidad y Arquitectura Orientada a Servicios (SOA & IdM)[6], con clasificación de secreta.

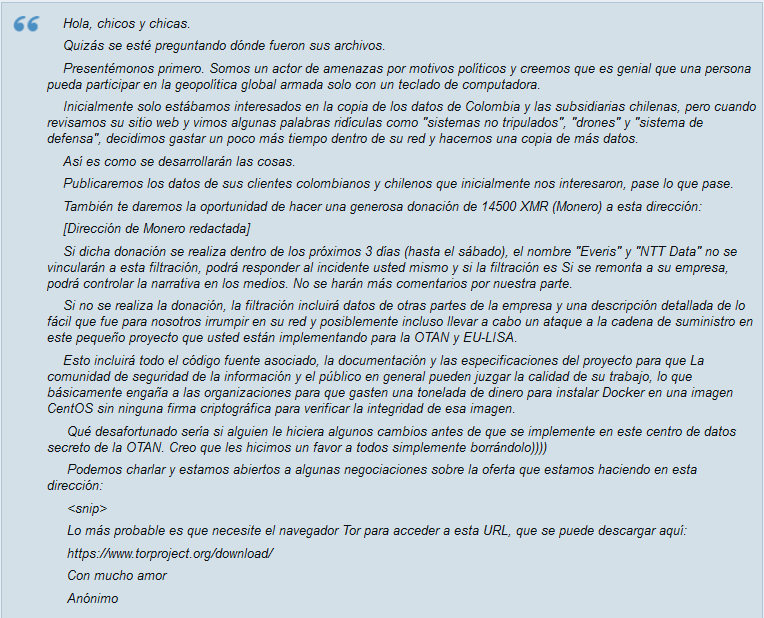

De hecho, los ciberdelincuentes consiguieron no solamente acceder a la base y realizar un clonado de los datos de la misma, sino que, también, exigieron un rescate económico de 14.500 XMR (Monero) a Everis y amenazaron que estos datos serían enviados a los servicios de inteligencia rusos en caso de no recibir el pago[7].

De la informatsionnaya bezopastnost a la informationized Warfare

Dicho de forma simple, para los rusos el quinto dominio es percibido como un dominio más de la guerra y como un escenario en el que se unen e interaccionan, por un lado, cuestiones técnicas y tecnológicas propias del campo de la informática, y por otro, un componente psicológico o cognitivo, orientado al condicionamiento de la población y de los decisores políticos de los estados rivales. Todo ello con el objetivo de erosionar la voluntad de combatir y las estructuras y procesos de toma de decisiones[8].

Desde el año 2011, el Ministerio de Defensa ruso proporciona una definición clara del concepto de guerra de información, entendido como:

«la confrontación entre dos o más estados en el espacio de información (ciberespacio) con el propósito de infligir daño a los sistemas, procesos y recursos de información, estructuras críticas y de otro tipo, socavando la política, la economía y la sociedad a través de la manipulación psicológica de la población con el objetivo de desestabilizar al estado y la sociedad atacados, o de coaccionarles para que tomen decisiones en beneficio de la fuerza atacante”[9].

Pese a que Rusia trata de defender el concepto informatsionnaya bezopastnost como un término defensivo, vinculándolo a la línea de pensamiento geopolítico tradicional ruso, según la cual Rusia es una fortaleza sitiada por los constantes intentos desestabilizadores del exterior[10], lo cierto es que, se puede apreciar una cierta predilección en las autoridades rusas por el desarrollo de capacidades operativas cibernéticas ofensivas.

De hecho, el carácter asimétrico y la dificultad intrínseca al proceso de determinación de la autoría de un ciberataque son consideradas por Rusia como un importante atractivo de las capacidades cibernéticas ofensivas, ya que, le permiten golpear sin traspasar la línea del conflicto armado[11].

Precisamente, por la dificultad para determinar la autoría de acciones ofensivas en el dominio cibernético no podemos determinar fehacientemente que el gobierno ruso se halle detrás de todos los ciberataques que EE.UU. atribuye a grupos de hackers rusos.

Por su parte, si bien, el gobierno de Putin ha denunciado recientemente la existencia de un incremento de ciberataques provenientes de EE.UU[12]., lo cierto es que, es difícil encontrar declaraciones que evalúen la entidad y relevancia que Rusia adjudicaría a ser víctima de un ciberataque.

No obstante, en el año 2017, como consecuencia de que Rusia fuese afectada por el virus WannaCry, Igor Ashmanov, miembro del Consejo de Economía Digital (organismo asesor del gobierno ruso), afirmó que “cualquier ciberataque respaldado por un gobierno extranjero contra las instituciones rusas se consideraría un acto de guerra”[13].

(Continúa…) Estimado lector, este artículo es exclusivo para usuarios de pago. Si desea acceder al texto completo, puede suscribirse a Revista Ejércitos aprovechando nuestra oferta para nuevos suscriptores a través del siguiente enlace.

IMPORTANTE: Las opiniones recogidas en los artículos pertenecen única y exclusivamente al autor y no son en modo alguna representativas de la posición de Ejércitos – Revista digital sobre Defensa, Armamento y Fuerzas Armadas, un medio que está abierto a todo tipo de sensibilidades y criterios, que nace para fomentar el debate sobre Defensa y que siempre está dispuesto a dar cabida a nuevos puntos de vista siempre que estén bien argumentados y cumplan con nuestros requisitos editoriales.

Be the first to comment