Antes de la invasión a Ucrania por parte de Rusia, este Estado ya destacaba por la hiperactividad y falta de sigilo de sus actividades cibernéticas. NotPetya, SolarWinds, Colonial Pipeline, eran solamente algunos ejemplos que nos permitían observar las capacidades ofensivas de las que disponía Rusia en el ciberespacio. Si bien esta situación se ha visto alterada considerablemente con el conflicto ruso-ucraniano, pues Rusia ha visto en la guerra una forma de testar a gran escala sus habilidades en el dominio cibernético, también es cierto que, lejos de lo que podían llegar a pensar una gran cantidad de expertos, el “ciber-armagedón” no se ha producido.

De hecho, una de las grandes preguntas que se han formulado desde que comenzó la invasión –y a la que trataremos de dar respuesta en las siguientes líneas– es: “¿dónde está la guerra cibernética?”.

Jason Healey, miembro senior de Cyber Statecraft Initiative en el Atlantic Council, predecía antes de la guerra ruso-ucraniana que si Rusia llegaba a invadir a Ucrania “era probable que la salva inicial consistiera en una muestra de las capacidades cibernéticas ofensivas”; William Courtney y Peer A. Wilson de RAND advertían de un “empleo masivo” de ciberarmas para crear una conmoción que causara el pavor de los ucranianos y quebrase su voluntad de luchar”; y algunos otros expertos iban más allá y no descartaban que Rusia únicamente atacase a Ucrania en el dominio cibernético al considerar que los rusos podían lograr el mismo efecto sin necesidad de cruzar la frontera.

Simplificando, podemos afirmar que, existen tres corrientes de pensamiento sobre el papel estratégico y el valor que comportan las operaciones cibernéticas en un conflicto armado dentro de un marco multidominio:

- En primer lugar, existe una corriente de pensamiento que considera que las operaciones cibernéticas sustituirán a medio y largo plazo a las acciones cinéticas en los conflictos militares, al creer probable la posibilidad de realizar ataques estratégicos de gran calado capaces de paralizar la acción del enemigo.

- En segundo lugar, existe otra corriente de pensamiento, quizás más apegada a la realidad que impone la actualidad tecnológica, que ve las operaciones cibernéticas como complementos a la fuerza. Es decir, considera la utilización del dominio cibernético como un medio favorable a la interrupción de los sistemas de mando y control y de comunicaciones, proclive a desplegar medidas de sabotaje de equipos e infraestructuras, y especialmente útil para conseguir la difusión de desinformación e implementación de medidas de guerra psicológica contra la moral de las tropas (y de la sociedad) enemigas.

- Por último, existe una tercera perspectiva de pensamiento que sugiere que el espectro cibernético resulta únicamente –y especialmente– relevante en las etapas previas al conflicto armado abierto, es decir, durante el desarrollo de estrategias en la “zona gris” de los conflictos. Dicho de otro modo, desde este prima, las operaciones cibernéticas son vistas como instrumentos de poder capaces de influir y debilitar las acciones del adversario antes de iniciarse el conflicto, otorgándoles el beneficio de la duda de si éstas serían capaces o no de permitir la consecución de objetivos estratégicos sin entrar en la situación clásica de guerra. En definitiva, esta tercera escuela de pensamiento sugiere que los efectos que podemos extraer del despliegue en el quinto dominio son graduales y acumulativos (Maschmeyer & Kostyuk, 02/2022).

La posibilidad de una guerra cibernética a escala mundial, la fatalidad que supondría la falta de conectividad en un mundo hiperconectado y el riesgo de un “ciber Pearl Harbor” tienden a evocar temores pasados. Sin embargo, en la práctica, la guerra cibernética a este nivel parece haber sido un fracaso (al menos en la guerra ruso-ucraniana), ya que las operaciones cibernéticas en el conflicto han tendido a ser una variable irrelevante en el campo de batalla, en comparación con las actividades cinéticas.

Por tanto, sería fácil pensar que cuando se dispone de la posibilidad de usar artillería y cuando los misiles y las bombas entran en juego, el espacio cinético desplaza completamente al cibernético, ya que, en un escenario de conflicto abierto, el Estado agresor siempre va a preferir la utilización de armamento pesado frente a las ciberarmas.

Dado que, las operaciones cibernéticas rusas no han logrado producir un valor estratégico significativo hasta la fecha, lo lógico sería pensar que el dominio cibernético no ofrece instrumentos tan efectivos y potentes como el cinético, de lo contrario ¿por qué el Kremlin optó por movilizar sus tropas al frente con el coste económico, político y militar que ello supone?

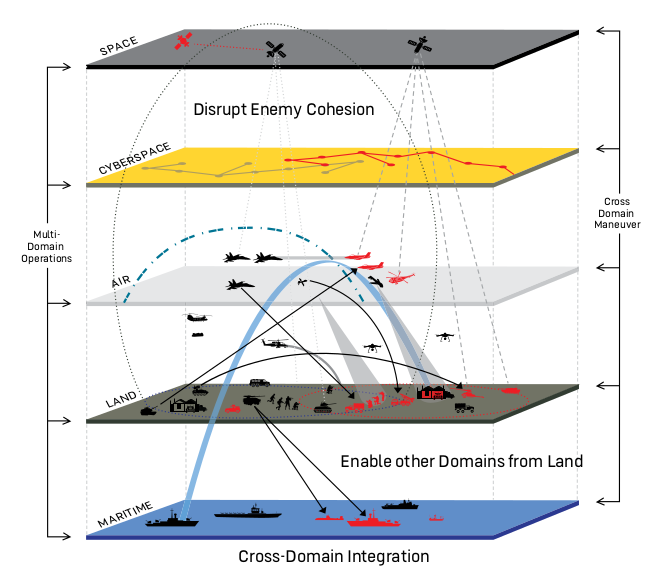

Sin embargo, lo cierto es que, si pensamos en el dominio cibernético como un espacio independiente, exógeno y no relacionado con el resto de dominios estaríamos apostando por una visión sesgada y pobre de la realidad, pues, superadas las actuaciones en la zona gris y entrando en una situación de conflicto armado abierto, el espectro cibernético pasa a ser considerado como un escenario más en el que actuar, entrando en un escenario de guerra multidominio, en el cual el despliegue de ciberataques y la implementación de ataques de desinformación se comportan como acciones de apoyo a la faceta cinética del conflicto (Veprintsev et al, 2015).

Dicho de otro modo, la actuación en la guerra bajo nuestro punto de vista ha de ser entendida como la implementación de actividades ofensivas y defensivas en todos los dominios, ya que, en última instancia, todos ellos interaccionan entre sí, fusionándose en un todo unificado.

Una prueba de la existencia de una actividad cibernética rusa considerable la encontramos en el hecho de que, en los últimos meses, los informes técnicos de la empresa Microsoft cifren en más de una treintena de intrusiones exitosas las actividades rusas frente a Ucrania y los estados occidentales que apoyan a Kiev, habiéndose incrementando los ataques a estados como Dinamarca, Noruega, Finlandia, Suecia o Estados Unidos (VoaNews, 06/2022).

Con el fin de observar si el registro empírico del conflicto ucraniano sugiere realmente que en la práctica las operaciones cibernéticas pueden llegar a tener un valor estratégico significativo en el conflicto (ya sea como complemento a la fuerza o como herramientas independientes), a continuación estudiaremos los principales hitos que se han producido hasta el momento en la invasión a Ucrania por parte de Rusia, tratando de dilucidar hasta qué punto Ucrania está siendo un laboratorio de pruebas gigantesco para las pretensiones cibernéticas rusas.

Diario de un conflicto armado escrito desde el dominio cibernético

En enero de 2022, en un clima de tensión geopolítica creciente y en un escenario de negociaciones políticas al más alto nivel orientadas a relajar la tensión de un conflicto en alza, las infraestructuras cibernéticas gubernamentales ucranianas sufrían constantes ataques destructivos mediante el uso de malware de limpieza (limpiaparabrisas).

Al mismo tiempo, los expertos occidentales trataban de dilucidar si estos ataques seguían formando parte de la estrategia rusa de disuasión en el ciberespacio, o si, por el contrario, éstos podrían ser parte de una ofensiva integral a mayor escala.

El 23 de febrero, un día antes de que comenzara la denominada por el Kremlin “operación militar especial”, y apenas 10 horas antes de que la artillería comenzara a desplegarse en la frontera ucraniana, tuvo lugar un ataque de limpiaparabrisas a gran escala que afectó a una gran cantidad de agencias gubernamentales ucranianas y empresas privadas: el conocido como WhisperGate (Expósito, 02/2022).

Tan solo dos días después de este primer ataque, el 25 de febrero, se informó por parte de las autoridades ucranianas de un ataque limpiaparabrisas dirigido a las estaciones de control fronterizo con el objetivo de ralentizar el proceso de huida de los refugiados ucranianos que cruzaban la frontera hacia Rumania.

El 28 de marzo, un importante proveedor de conectividad red ucraniano confesó que había sido atacado y que como consecuencia se había producido la interrupción del servicio en todo el país.

También se tiene la constancia de otro ataque de limpiaparabrisas dirigido a las subestaciones eléctricas el 8 de abril, cuyo objetivo era privar de suministro eléctrico a dos millones de personas aproximadamente –éste sí fue frustrado por parte de las autoridades ucranianas (Raffray, 06/2022).

Lo cierto es que, en los primeros días de la invasión, ya se demostró que el ejército ruso y los ciberataques realizados por los denominados hackers patrióticos no solamente tenían los mismos objetivos (principalmente, los medios de comunicación ucranianos), sino que además, seguían un mismo patrón y parecían trabajar coordinadamente. Así pues, al mismo tiempo que el ejército ruso bombardeaba torres de radio y se apoderaba de empresas de comunicación, éstas eran atacadas en el ciberespacio.

Los hackers rusos también lanzaron una serie de ataques de denegación de servicio (DDoS) a las distintas infraestructuras virtuales que sustentaban servicios institucionales del gobierno ucraniano, mientras que se trataba de interrumpir las comunicaciones ucranianas atacando con AcidRain (un malware limpiaparabrisas) a la red de satélites KA de Viasat.

Además, recientemente se han podido observar los esfuerzos de la ofensiva rusa de destruir las líneas de ferrocarriles ucranianas, mediante ataques de artillería al mismo tiempo que se han registrado ciberataques a las empresas responsables del servicio de ferrocarril ucraniano (McLaughlin, 06/2022).

Desde enero, se ha identificado la utilización de un total de seis malwares distintos del tipo limpiaparabrisas en ucrania (WhisperGate / WhisperKill, HermeticWiper, IsaacWiper, AcidRain, CaddyWiper, DoubleZero). No obstante, si bien se ha comprobado que todos ellos iban dirigidos a dañar entidades gubernamentales y empresas financieras, de energía y de telecomunicaciones, lo cierto es que, hasta el momento no se ha podido estimar el impacto que estos ataques han tenido en la defensa ucraniana, pues rara vez se ha informado de forma pública por parte del gobierno ucraniano (Raffray, 06/2022).

Los distintos ciberataques que se han visto en Ucrania pueden clasificarse en cuatro tipos dependiendo del objetivo perseguido: destructivos, de interrupción, de filtración de datos y de desinformación.

- Los ataques de destrucción (principalmente de la modalidad limpiaparabrisas) han ido dirigidos a la eliminación permanente de datos y a dañar los sistemas con el objetivo de que estos sean irrecuperables.

- Los ciberataques de interrupción, como su propio nombre indica, tratan de producir una interrupción temporal de servicios. En el conflicto ruso-ucraniano los ataques DDoS dirigidos a los servicios de telecomunicaciones e Internet ucranianos y aquellos dirigidos a deshabilitar sitios web del gobierno ucraniano han tenido un gran protagonismo.

- Los ataques de filtración de datos son aquellos dirigidos a la obtención de datos privados fruto de una actividad de ciberespionaje, y a diferencia del resto de ataques, en gran medida, los ciberataques de esta tipología que han trascendido públicamente han sido realizados por grupos de hacktivistas contra organizaciones públicas y privadas rusas . Pero también son de destacar las campañas de phishing, fraude y malspam desplegadas por Rusia con el objetivo de capitalizar las vulnerabilidades de la población civil ucraniana. Igualmente, dada su posible relevancia, también es de destacar la filtración realizada por el grupo hacktivista ruso RaHDIT el 14 de junio, el cual habría filtrado más de un millar de identidades (fotografías, nombre y apellidos y demás información identificativa) vinculadas al servicio de seguridad ucraniano (el SBU) a través de la web Némesis (EFE, 06/2022).

- Por último, los ataques de desinformación se centran en la difusión de información falsa y propaganda través de la red con el objetivo de manipular el espacio informativo y afectar a la moral de las tropas. A este respecto, en el conflicto hemos podido ver desde campañas de spam por SMS que difundían información falsa, hasta ciberataques contra los servicios de televisión para alterar los teletipos de noticias y transmitir videos falsos; e incluso ataques de ingeniería social y contra las cuentas de correo electrónico dirigidos a obtener el control de las cuentas en redes sociales de personajes ucranianos relevantes con el objetivo de publicar información falsa –a este respecto, sin duda los funcionarios ucranianos han sido un importante “target” para el bombardeo constante de tácticas de desinformación. El mejor ejemplo de este tipo de tácticas se pudo observar el 16 de marzo, cuando a través del canal 24 de la televisión ucraniana se informaba de que el presidente Zelensky instaba a los ucranianos a dejar la lucha y entregar las armas. Obviamente, este teletipo había sido falseado a través de un ciberataque a la cadena televisiva que se había saldado con el control de la misma y el despliegue de una campaña de desinformación que simulaba mensajes emitidos por el presidente Volodímir Zelesky (Raffray, 06/2022).

Es cierto que este tipo de acciones son difícilmente cuantificables, pues no es posible medir en una situación de conflicto como la actual hasta qué punto las informaciones falsas influyen en la moral de las tropas. No obstante, un informe de la empresa Microsoft estima que las operaciones exitosas de influencia cibernética rusa destinadas a «socavar la unidad occidental y desviar las críticas a los crímenes de guerra cometidos por militares rusos” se incrementaron en un 216% en Ucrania y en un 82% en Estados Unidos (VoaNews, 06/2022).

(Continúa…) Estimado lector, este artículo es exclusivo para usuarios de pago. Si desea acceder al texto completo, puede suscribirse a Revista Ejércitos aprovechando nuestra oferta para nuevos suscriptores a través del siguiente enlace.

IMPORTANTE: Las opiniones recogidas en los artículos pertenecen única y exclusivamente al autor y no son en modo alguna representativas de la posición de Ejércitos – Revista digital sobre Defensa, Armamento y Fuerzas Armadas, un medio que está abierto a todo tipo de sensibilidades y criterios, que nace para fomentar el debate sobre Defensa y que siempre está dispuesto a dar cabida a nuevos puntos de vista siempre que estén bien argumentados y cumplan con nuestros requisitos editoriales.

Be the first to comment