En las últimas semanas ha sido noticia en todos los periódicos el hackeo masivo a EE.UU. Todo empieza cuando un empleado de la empresa estadounidense de ciberseguridad FireEye investiga, tras recibir el típico mensaje de “tus claves se han utilizado en una localización encubierta”, y lo hace en contra de lo habitual. En ese momento, poco podía imaginar que detrás de algo tan frecuentemente inofensivo se escondía una de las operaciones de ciberespionaje a mayor escala, y de mayor calado, contra Estados Unidos hasta la fecha. Una acción, calificada por algunos como “brillante”, que ha permitido, al parecer, a “una potencia extranjera” revisar los correos y las actividades diarias de miles de trabajadores de varias agencias gubernamentales y de gigantes tecnológicos, como Microsoft. Y todo, pasando totalmente inadvertidos durante meses. Hasta los mismos griegos que derrotaron a los troyanos con su mítico caballo se habrían quitado el sombrero ante tal acción.

Quizá la de una especie de caballo de Troya cibernético sea la mejor analogía para entender cómo ha podido tener lugar un hackeo masivo, sin duda, de los de mayor envergadura y duración en el tiempo reconocidos hasta el momento por una administración estadounidense.

Mediante la utilización de una herramienta, un programa necesario para operar, pero a la vez tan común y confiable como las actualizaciones que tan a menudo nos recomiendan las empresas informáticas, los ciberdelincuentes consiguieron entrar en la fortaleza inexpugnable de las diferentes agencias gubernamentales de Estados Unidos, aunque no solo en ellas, sino también en miles de firmas y entidades privadas. Como si de un moderno caballo de Troya se tratara, introdujeron el malware en una fuente fiable y en una acción, la de actualizar, tan frecuente que nadie repara en ella ni, por supuesto, desconfía, logrando así su objetivo y durante un largo período de tiempo.

De ahí que siga vigente, más de 2000 años después, la advertencia de Laocoonte a los troyanos (antes de ser devorado por dos enormes serpientes, junto a sus hijos). Primero, no hay que fiarse del enemigo, ni cuando huye, se retira o parezca que lo hace. Segundo, no hay que dar por buenas, ni por descontadas, determinadas acciones solo porque parecen inofensivas, se hacen sin pensar, de forma mecánica, y, en principio, su procedencia hasta un determinado momento había sido fiable.

Este artículo pretende responder a varias preguntas sencillas y, no obstante, esenciales para tratar de arrojar algo de luz sobre este hackeo, al menos, hasta donde se sabe a día de hoy, porque aún se está investigando al respecto: quién le ha hecho qué a quién, cómo, cuándo y por qué.

El Qué

¿Pensáis que se han alejado los enemigos y os parece que puede estar exento de fraude regalo alguno de los dánaos (griegos)? (…) ¡Troyanos, no creáis en el caballo! Sea de él lo que fuere, temo a los griegos hasta cuando traen regalos.

Virgilio, La Eneida, Libro II, pág. 48, EDAF

Según relata la investigadora y escritora Sue Halpern en la revista estadounidense The New Yorker[1], el pasado 8 de diciembre de 2020 la compañía de ciberseguridad FireEye afirma haber descubierto “numerosos accesos ilegales de alto valor”, afirma que sus defensas han sido superadas y que sus propias herramientas para hackear (utilizadas para encontrar las vulnerabilidades de sus clientes) han sido robadas. Es decir, señala Halpern, “una empresa cuyo objetivo es mantener a salvo a sus clientes se muestra como incapaz de defenderse a sí misma”.

Pero, unos días después, queda claro que FireEye no es el único objetivo de una acción que va mucho más allá. El malware ha infectado los ordenadores de agencias gubernamentales y empresas privadas relacionadas con el desarrollo de la mayoría de las tecnologías digitales de la información, observando su quehacer diario durante meses. Es más, Microsoft asegura que han accedido a una de las tecnologías más guardadas y mejor protegidas de una empresa: su código fuente de software, (aunque sin entrar en sus servicios de producción o en los datos de los usuarios y sin haber encontrado prueba alguna de que se hubieran usado sus sistemas para atacar a otros)[2].

¿Se trata de un ciberataque o de una operación de ciberespionaje? La selección del término es más importante de lo que podría parecer en un principio, reflexiona Halpern, porque un ataque requiere respuesta. Sin embargo, el espionaje entre estados entra dentro de la “actividad normal” y no tiene porqué implicar necesariamente un casus belli. La operación hostil puede haber comprometido ordenadores, haberse infiltrado en sistemas y haber utilizado su software como un arma. No obstante, en este caso, parece haber consenso en que se trata de un acto de espionaje, un robo de secretos para obtener datos, conocimiento, nombres, procesos (inteligencia), pero sin cruzar la línea roja del ataque.

Esto es así porque, a día de hoy, en el ciberespacio no hay reglas de enfrentamiento, ya que realmente no conviene a ninguna de las partes que así sea. Esto es aplicable, por supuesto, a los propios estadounidenses ya que, de este modo, podían utilizar sus capacidades ciber contra otros con libertad, sin cortapisas[3].

Lo que sí parece claro en las primeras semanas de 2021 es que se va a tardar tiempo en averiguar cuántas puertas traseras hay aún abiertas, si todavía queda algún malware que pueda ser reactivado en el futuro, qué ha sido visto y cuántos secretos se han robado, esto entre otras cosas.

Algo que también cabría preguntarse es cómo se va a gestionar semejante volumen de datos e información a la que han tenido acceso los autores. Es decir, hay que disponer de una gran capacidad y recursos, técnicos y humanos (con gran conocimiento de un inglés técnico y del funcionamiento interno de la administración estadounidense, por ejemplo), para poder elaborar “inteligencia” (algo relevante que realmente sirva para algo) de toda esa cantidad de información. Y no solo eso, sino, además, hacerlo en un corto periodo de tiempo, antes de que esos datos se queden obsoletos, máxime tras descubrirse la operación.

A Quién

Este apartado le pone nombre a los atacados, que no son pocos ni irrelevantes[4]. Dentro de la Administración del Gobierno Federal estadounidense han reconocido públicamente haber sido infiltradas:

- La Agencia de Infraestructura y Ciberseguridad (CISA)

- El Departamento de Seguridad Nacional (DHS)

- El Departamento de Estado

- El Departamento del Tesoro

- El Departamento de Comercio

- La Administración Nacional de Seguridad Nuclear (NNSA)

- El Departamento de Energía

- El Departamento de Justicia[5]

Entre las empresas privadas atacadas se encuentran:

- Microsoft

- SolarWinds

- FireEye

- Cisco

- Nvidia

- Belkin

- Rakuten

- MediaTek

- DigitalSense

- VMware

- Intel

Según un comunicado publicado por SolarWinds, citado por El Confidencial, alrededor de 18.000 organizaciones de todo el mundo, clientes suyos, habrían descargado la actualización infectada con el malware, aunque no todas tenían interés para quien quiera que esté detrás del ataque, ni en el mismo grado. Se cree que la intrusión a mayor escala se ha hecho solo contra objetivos seleccionados de alto nivel como las agencias gubernamentales estadounidenses, la empresa Microsoft y la compañía de seguridad FireEye.

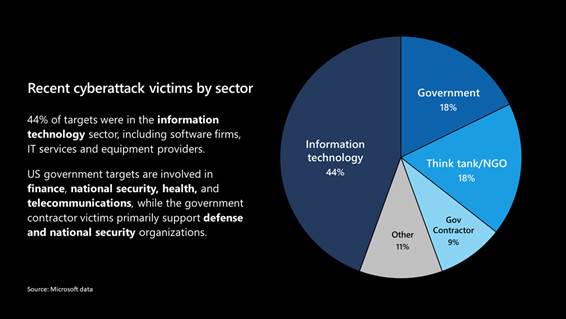

Microsoft[6] expone las víctimas en porcentajes: un 44% empresas de Tecnologías de la Información, un 18% agencias gubernamentales, otro 18% think tanks y ONG, un 9% contratistas gubernamentales y un 11% otras empresas:

El Cuándo

Con base en la información y los informes publicados por Microsoft, FireEye, CrowdStrike, y otros[7], la cronología de esta operación de ciberespionaje masivo quedaría de la siguiente manera: se cree que la intrusión en SolarWinds pudo haber tenido lugar a mediados-finales de 2019, de forma “tímida”, precavida, para después acelerar e incrementar el proceso de marzo a junio de 2020, aprovechando la Covid-19, los confinamientos domiciliarios y las cuarentenas; con el teletrabajo y una parte (o una gran parte) de empleados fuera del lugar habitual destinado al desarrollo de su actividad laboral.

Esto ocurre hasta que la operación es descubierta, según se ha hecho público, en diciembre de 2020. Lo interesante, no obstante, es cómo se llevó a cabo el hackeo masivo a EE. UU., algo que explicamos a continuación.

El Cómo

El asunto se descubre, conforme relata The Wall Street Journal, recogido en La Vanguardia[8], cuando a un empleado de FireEye le llama la atención una alerta de que sus claves habían sido utilizadas para conectarse al sistema desde una localización encubierta. Para el WSJ, “el típico mensaje que a menudo se pasa por alto”. Sin embargo, el trabajador indaga… y más de 100 empleados y la revisión de 50.000 líneas de código después, se destapa todo[9].

Como describen los corresponsales de El País, Pablo Guimón y María R. Sahuquillo[10], en lugar de ir directamente a sus objetivos, los piratas informáticos “se meten” en las actualizaciones del software que utilizan todos, un popular programa de fontanería informática para gestión de redes de la firma texana Solarwinds (una de las grandes proveedoras de software empresarial del país). El malware está incorporado en las actualizaciones de un “proveedor seguro” y ya, una vez dentro, actúa a voluntad.

(Continúa…) Estimado lector, este artículo es exclusivo para usuarios de pago. Si desea acceder al texto completo, puede suscribirse a Revista Ejércitos aprovechando nuestra oferta para nuevos suscriptores a través del siguiente enlace.

IMPORTANTE: Las opiniones recogidas en los artículos pertenecen única y exclusivamente al autor y no son en modo alguna representativas de la posición de Ejércitos – Revista digital sobre Defensa, Armamento y Fuerzas Armadas, un medio que está abierto a todo tipo de sensibilidades y criterios, que nace para fomentar el debate sobre Defensa y que siempre está dispuesto a dar cabida a nuevos puntos de vista siempre que estén bien argumentados y cumplan con nuestros requisitos editoriales.

Be the first to comment